Es geht nicht mehr vorrangig darum, IT-Assets und -Systeme, Hard- und Software zu schützen, sondern das Kerngeschäft unser Holding, in der Technik, Organisation und Menschen optimal abgestimmt sind. Das Spektrum reicht von Perimetersicherung, Einbruchmeldetechnik bis hin zu Leitstellen. Digitaler Datenschutz im Gebäudebereich ist weit mehr als Smart Home und dezentrale Energie Lösungsansätze.

Der Direktor der First Federal Bank of Nigeria klappte sein Notebook zu. Er seufzte ratlos. Warum nur wollte niemand die 12,5 Mio. Dollar?

was kommt nach Spam Mail....

es heisst Spit und bezeichnet die unerwünschte, ungefragte VoIP Telefonie-Belästigung. Der leidige Unterschied zur Spam: Spit Anrufe sind nicht zu filtern, da klingeln sie schon. Hier haben wir besondere QoS Regeln im DMZ getroffen.

Transformation als Tagesgeschäft

Mobiles Arbeiten ist längst Alltag. Wie wir mit einfachen Mitteln enttäuschende Erlebnisse verhindern. Dazu verzahnen wir Entwicklung und Betrieb, auch Development and Operations, kurz DevOps. Als bei uns wohl meist genutztes Framework zählt Scrum für unsere Holding zu einem agilen Architekturboard. Diese Lösung steuert heute mehrere tausend Jobs pro Tag über den Mainframe am Stammsitz, so dass alls ITMS Prozesse von Auftrag bis zu Rechnungen und Versandschein vollkommen automatisch ablaufen. Darüber hinaus wurden inzwischen auch KopierJobs, der Versand von E-Mails, das Einlesen von FTP-Files (VDA, Supply-On), die Archivierung, sowie das Zusammenlegen und Umbenennen von EDI-Dateien verkettet, so dass unsere Firmengruppe enorm Zeit einspart. Da erforderliche Rechenkapazität in Echtzeit zur Verfügung stehen muss, wurden erste EDGE Computing Zellen direkt in der Produktion untergebracht.

Heiter bis launig

Wer sich durch E-Mails von Kunden angegriffen fühlt, sollte das nicht mit gleicher Münze zurückzahlen. Das gilt gleichmassen auch im Kollegenkreis, wo es besser ist, das Medium oder den Tonfall zu wechseln. Tretminen sind solche E-Nachrichten mit denen die Absender zum Beispiel persönlichen Konflikten aus dem Weg gehen oder Beweise für spätere Auseinandersetzung sichern wollen. Leider können wir keine Mail zurückholen oder öffentliche Tweets ungeschehen machen. Damit die emotionale Situation nicht eskaliert und Persönlichkeitsrechte verletzt werden, schreibt man keine Mail zurück, sondern vereinbart einen Termin für ein Telefonat oder ein persönliches Treffen. Wer doch eine elektronische Nachricht auf sozialen Kanälen schreiben will, kann mit dem Satz: Ich wünsche mir ein Ergebnis, mit dem wir beide leben können, beginnen. Urteile und Schlussfolgerungen sollte man weglassen.

Anmeldetrends

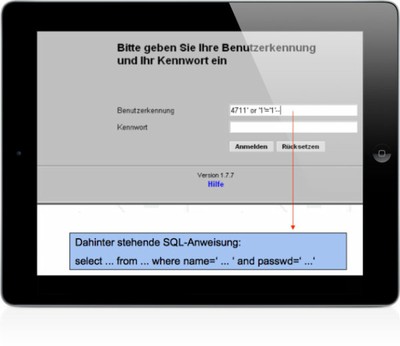

Steckt ein Keylogger im Rechner, fängt ein Spion damit neben allen anderen Tastatureingaben auch jedes noch so sichere Passwort ab. Ganz ähnlich kommt ein Hacker per Trojaner an abgespeicherte Kennungen. Und wer kann schon garantieren, niemals auf einer Phishing-Seite die eigenen Anmeldedaten zu verraten? Abhilfe gegen solche Abgriffe schafft ein zweiter Faktor bei der Anmeldung. Der erste Faktor besteht aus einem Geheimnis, das nur uns bekannt sein sollte (dem Passwort) und der zweite Faktor aus einem Gerät oder Token, das wir mit uns führen. So arbeiten Sie auch über öffentliche Zugänge (Hotel, Bahnfahrt, Home Office) geschützt. Gleiches gilt für getunnelte Ausdrucke von digitalen Inhalten; diese Übertragung wird zusätzlich verschlüsselt.

Nicht nur Nutzer, sondern auch insbesondere Betreiber müssen umdenken. So übertragen wir Authentifizierungen grundsätzlich über SSL/TLS und Salt, um auch gegen Offline-Attacken abgesichert zu sein. Damit es sich unsere Nutzer nicht mit leicht erratbaren Zeichenfolgen, wie 1234567 zu leicht machen, gleichen wir die Syntax mit einer Blacklist ab: bereits verwendete Passwörter sind nicht erlaubt, es gilt eine Mindestlänge aus alpha-numerischen Kombinationen, sowie ein Kennwort Verfallsdatum. Es kommen darüberhinaus Biometrie-Verfahren in der Zutrittskontrolle (Energie, IT-Raum, Infrastruktur Knoten) zum Einsatz, um ein Tagebuch zu führen.

Potenzial unser Mitarbeitenden

Im Fall unser Intranet-Anwendungen patrollieren zudem Werte-Schiedsrichter aus dem Kreis der Mitarbeitenden zum Thema respektvoller Ton. So verhindern wir ebenfalls Cyber-Mobbing und Social Engineering in unser Firmengruppe, denen wir energisch und sofort entgegentreten würden.