Legend

Museen haben Zulauf. Zu diesen gehören auch Firmen- und Technikmuseen. Ihnen gemeinsam ist, dass sie die Geschichte eines Produktes dokumentieren und die Entwicklung der Technik über einen bestimmten Zeitraum hinweg aufzeigen. Firmenmuseen müssen nicht unbedingt in einem Kulturpalast untergebracht sein, kleine Sammlungen finden sich in jedem Verwaltungsgebäude. Gemeint sind die Betriebssysteme, die seit jeher die Effizienz von Unternehmen bestimmen.

Vom Vielleicht und Vorbehalten

Keine Branche steht unter einem grösseren Wettbewerbsdruck als die verarbeitende Industrie. Was die Zukunft bringen wird, das sehen Industrie-Experten unter dem Begriff Industrie4.0. Dank der Vernetzung bringt die Industrie4.0 eine neue Echtzeit-Produktion. Die Flexibilität der intelligenten, smarten Fertigung geht sogar so weit, dass Änderungswünsche noch nach Produktionsbeginn möglich sind, auch Stornierungen bedeuten kein Problem mehr. Genauso wenig bremsen Störungen in der Fertigungsanlage die Fabrikprozesse: Fällt eine Maschine aus, finden die entstehenden Produkte über das Netzwerk eine andere Anlage, die sie bearbeitet. Ja, selbst Wartung, Reparaturen und Korrekturen initiieren die Maschinen selbsttätig. Ist eine Maschine nicht in Einsatz, schaltet sie sich aus. Auch der Materialverbrauch in der Produktion sinkt, da weniger Ausschuss anfällt, das schont die zunehmend knappen Rohstoffe. So soll die Überlegenheit einer autonomen Fertigung durch hohe Variantenvielfalt und flexible Lieferfähigkeit gegeben sein. Dieser Ansatz stellt bestehende Industrieprinzipien auf den Kopf. Weg vom zentralen Steuern der Fertigung, hin zur flexiblen, nahezu autonom laufenden Produktion.

Industrie4.0

Der Begriff Industry4.0 bezeichnet die vierte Stufe der industriellen Revolution. Industrie1.0: Einführung der Dampfmaschine - zentrale Produktion. Industrie2.0: Einführung der Elektrizität - Massenproduktion. Industrie3.0: Einführung von Elektronik und Software - Automatisierung der Produktion. Industrie4.0: Echtzeit-Vernetzung von Produktion und Logistik. Dinge erhalten durch Prozessoren und eigenen Datenspeicher Intelligenz. Gegenwärtig erleben wir ganz neue Produktionsprozesse und Formen der Zusammenarbeit. Sie ist dadurch definiert, dass eine zuvor nicht gekannte Integration von Hardware, Software und menschlicher Arbeitskraft stattfindet. Maschinen und Produkte werden mit sämtlichen Beteiligten und untereinander, sowie dem Internet vernetzt (sog. Cyber Physical Production Systems CPS).

Die Produktion wird zu großen Teilen von Programmen gesteuert, nicht mehr von der Hardware. Durch die neue Produktionsweise können hochkomplexe Abläufe dezentral gesteuert werden. Eine robuste und fehlertolerante Fabrikation, die einhergeht mit starker Individualisierung der Produkte bei sehr hoher Produktivität entsteht. Alles, was so aussieht, als ob Maschinen selbst entscheiden, basiert auf den Freiheitsgraden, die Menschen vorher einprogrammieren. Voraussetzung ist eindeutige Identifikation.

Es gibt Dinge, die wir alle wachsen sehen wollen, und Dinge, die wir nicht wachsen sehen wollen. Wir wollen, dass Bildung wächst und nicht Unwissen, wir wollen Gesundheit und nicht Krankheit, Wohlstand und nicht Verelendung, sauberes Wasser und nicht vergiftetes Wasser. Wir wollen die Lebensqualität verbessern. Das Wunderbare an effektiven Systemen ist, dass man mehr von ihnen will, nicht weniger. Darstellungsmodelle und Methoden der Erhebung und Strukturierung von Datenschutzfragen dienen uns allen.

Jedes Teil wird Teil des Internets

Basis dafür sind cyberphysische Systeme: Bauteile, Transportmittel, Werkzeuge oder Maschinen, die mittels eingebauter Datenspeicher, Funkchip und Sensoren über das Internet verbunden sind. Diese hochauflösende, adaptive Produktionssteuerung identifiziert Transportbehälter und Bereitstellungsflächen. Denn alle für den Fertigungsprozess nötigen Daten tragen diese intelligenten Produktkomponenten und Maschinen bereits in sich. Sie kommunizieren drahtlos über Internet-Protokolle, tauschen eigenständig Informationen aus, koordinieren die Fertigungsschritte und lenken sich wechselseitig. Eine dezentrale Selbstorganisation in einem rundum vernetzten System, in dem die virtuelle (cyber) und die reale (physische) Welt verschmelzen.

Die Fiktion des technikunabhängigen Rechts

Zurück zum Thema: Hier geht es speziell um die Frage, ob es vertretbar ist, dass man beim Übergang vom Papier zum Fernmeldemedium auf Beweismittel und Sicherheit verzichtet. Könnte sich nicht auch aus den Grundrechten des Bürgers der Anspruch auf eine sichere Technik ableiten lassen, wie auch vom Bundesverfassungsgericht das Recht auf informelle Selbstbestimmung abgeleitet wurde? Ist zum Beispiel informelle Selbstbestimmung überhaupt gewährleistet, wenn Daten manipuliert und ausgeforscht, sowie Betroffene betrügerisch impersoniert werden können? Kann eine solche Gefährdung toleriert werden, wenn sie mit technischen Mitteln angemessen vermeidbar ist? Das Thema könnte also verfassungsrechtlichen Tiefgang haben. Etwa Ähnliches hat sich auch bei der oben behandelten Frage angedeutet, ob es Rechtens ist, bislang freie Marktteilnehmer in geschlossene Gruppen zu drängen oder gar den Tele-Informationsmarkt ausschliesslich für geschlossene, priviligierte Gruppen zu strukturieren.

Open Innovation

Auf dem Weg dorthin gibt es durchaus Hürden. Eine davon steckt in den Köpfen einiger Unternehmer. Sie fragen sich, wie bei solchen digitalen Kooperationen mit den eigenen Daten umgegangen wird. Wer Informationen teilt, offenbart seine Stärken und Schwächen. Die Vernetzung riesiger Organisationsstrukturen bringt die fast unbegrenzte Benutzung von Daten – inklusive persönlicher Daten – mit sich. Wer oder was ist in der Lage, dies zu steuern, das heisst Grenzen des noch Erlaubten festzulegen und Barrieren der Datennutzung zu errichten, und vor allem, welche Institution kann dafür sorgen, dass sie eingehalten werden? Welche Konfliktpotentiale entstehen eventuell aufgrund der Möglichkeit mit Hilfe von Netzwerken spontan und informell Ideen auszutauschen beziehungsweise eigene Botschaften an viele Empfänger senden oder versteckte Anfragen an Datenbanken richten? In vernetzten Systemen vertritt man nur noch Interessen. In den bisherigen Organisationsformen beherrschen Rituale den Arbeitsablauf und damit das Kommunikationsgeschehen. Das bedingt die Zentralisierung von Autorität, wobei formale Weisungsstrukturen, wer wem Rechenschaft abzulegen hat, sowohl den Umfang von Informationen wie die Verantwortlichkeit der Verteilung von Informationen festlegt. Festgelegt sind aber auch die Anzahl der Hierachieebenen, die Dichte und der Aufbau wechselseitiger sozialer Verbindungen und Beziehungen.

Für die Betriebssicherheit (Safety) sorgen einschlägige Verordnungen und Gesetze. Für die neue Produktionswelt indes, gilt auch die Angriffssicherheit (Security) als grundlegende Voraussetzung. Zwar lassen sich etablierte Sicherheits-Methoden, die über das Internet ansprechbar sind, prinzipiell übertragen. Allerdings müssen im Shopfloor Reaktionen in Echtzeit erfolgen. Beruhigend ist dann eine konkrete Bau-Anleitung, mit der sich vorhersehbar das eigene IT-Sicherheitsniveau erreichen lässt.

Wie lässt sich die Struktur menschlichen Wissens in einem Computer nachbilden? Wie kann menschliches Wissen erhoben und strukturiert werden? Wie zergliedert man komplexe Problemlösungsprozesse, die oft nicht einmal bewusst sind?

Manche Trends, das sagen auch die Trendforscher, liegen – wie der Wetterbericht – buchstäblich in der Luft. Sie unterscheiden sich von ihm allerdings dadurch, dass sie nicht eintreten müssen. Sie sind bereits da. Marketing-Irrtum ausgeschlossen. Die Voraussage von Trends ist so sicher wie der Wetterbericht: Etwa fünfzig Prozent dessen, was dazu weltweit gesagt wird, trifft wirklich und genauso ein. Oft sind es Kleinigkeiten, die unser Tagesgeschäft erleichtern oder verhindern.

Wir sind es gewohnt, schon früh mit Vergleichen konfrontiert zu werden. Das Reh sieht aus wie ein Kälbchen; der Apfel ein wenig wie eine Birne und die Zahl 2 wie ein Schwan. Spätestens in der Schulzeit werden Vergleiche persönlich: der Sven hat auch ein 3 in Bio. Bei Geschwistern: zeigt mal eure Zeugnisse. Meist werden zu dieser Zeit Erfolge in Vergleichen belohnt, um gute Noten oder braves Verhalten zu bestärken. Was zu der Prägung führt: mit einer guten Bewertung habe ich Vorteile im Leben und es steigt mein Ansehen. Seit Wiedereinführung der Kopfnoten gilt: umgehende Reklamation, um nicht zeitlebens mit einem Makel – der möglicherweise ungerecht ist – zu leben.

Bewertungen im Internet boomen. Vor- und Nachteile dieses Instruments: Die Bewertungen bieten zwar eine hilfreiche Orientierung. Auf der anderen Seite sind die Kommentare nicht repräsentativ; Missbrauch durch Eigenlob oder übertriebene Verrisse lässt sich kaum ausschliessen. Wenn noch ein wenig später Personen mit Personen verglichen werden, steht die nächste Lektion an: Verleumdung und üble Nachrede. Was früher als Jugendstreich durchging, ist jetzt mit Vorsatz geschehen und Rufmord für die unfair Beurteilten.

In unserem Buch-Tipp gibt es zahlreiche Empfehlungen zu Verhaltens- und Achtsamkeits-Übungen: nicht der technische, sondern der menschliche Datenschutz ist entscheidend.

was im Vorfeld geschah

Eigentlich haben Juristen allen Grund zum Feiern. Aller Digitalisierung zum Trotz werden sie mehr denn je aufgesucht. Sie sind moderne Servicecenter geworden, mit Loungemöbeln, gutem WLAN und der Erlaubnis, Rechner mitzuführen. Ihre Dienstleistung der Wissensvermittlung verkaufen sie selbstbewusst als Urform der Sharing Economy. Ihre Besprechungsräume sind, nur damit wir es mal erwähnt haben, Coworking Spaces. Gerade in Zeiten, in denen Firmen sich generell des schludrigen Umgangs mit den Daten ihrer Kunden wehren müssen, gelten die neuen EU-Verordnungen als entscheidende Instrumente, um sie zur Raison zu bringen und für starken Verbraucherschutz mit Vorzeige-Privatsphäre einzutreten.

Einfacherer Aufbau und klarere Formulierungen

So haben wir die Navigation unser Datenschutzerklärung sowie dessen Aufbau optimiert, ausserdem erklären wir unsere Vorgehensweise genauer und in klarer Verfahrens-Offenlegung.

Beschreibende Videos und Illustrationen

Oftmals hilft eine zusätzliche visuelle Darstellung, Texte leichter verständlich zu machen. Deshalb haben wir Ihnen kurze Videos und Illustrationen in unseren Personen-, Verbraucher- und Datenschutz eingefügt.

wer nicht handelt, haftet

Für viele Unternehmen ist beispielsweise der Newsletter ein wichtiger Kommunikationskanal. Unter der Überschrift "Newsletter abonnieren und gewinnen" wurde bislang die Erstellung personalisierter Benutzerprofile ermöglicht. Selbst Kreuzfahrten oder Preisausschreiben einzeln oder in Kombination zur Erlangung der eindeutig, tatsächlichen Personenzuordnung sind verboten. Das Recht an den eigenen Daten (Anschrift, Bild, private Situation) ist nicht übertragbar (Zweitverwertung, Datenhehlerei) und streng zweckgebunden (zeitlich begrenzt auf bilaterale Geschäftsdurchführung). Die Auflistung sämtlicher Punkte und Mitarbeiter, die bei uns mit fremden Daten in Kontakt kommen, das sog. Verarbeitungsverzeichnis, umfasst exemplarisch auch folgende Aspekte unser Geschäftstätigkeit.

Aktenvernichtung

Coworking (BizLab, HomeOffice, FabLab)

Datenschutzbeauftragter (Konzern)

Folgeabschätzung (Sicherheitskultur, DSFA)

Musteranschreiben (Auskunftsersuchen)

Tarife (datengetrieben, flexibel)

wie aus einem Risiko eine Chance wird

Datenschutz in Europa vereinheitlicht und alle Vorschriften präzisiert, wie unser Konzern seine Datenverarbeitungsprozesse transparent beschreibt.

Neben der kommentierte Ausgabe der DSGVO und dem E-Privacy stehen uns die neueste Fassung des deutschen Bundesdatenschutzgesetzes, ferner Externe Audits über unsere Datenschutz-Compliance, sowie Informationen der Aufsichtsbehörden zur Verfügung. Eine fortlaufende Mitarbeitende-Schulung ist ebenfalls im Rahmen der Internen Audits etabliert. EU-Datenschutz nach deutscher Gründlichkeit sind für uns ein nachhaltiger Geschäftsvorteil und aktive Standortsicherung mit starkem Verbraucherschutz-Fokus.

Eingebettete Datenschutzeinstellungen

So können Sie über interaktive Quer-Verweise wichtige Einstellungen zum Datenschutz aufrufen, um Anpassungen und Direktansprache vorzunehmen.

Verantwortungskette

Wer Daten erfasst, sollte auch bisher schon wissen, wozu er das tut - in Zukunft muss er es wissen.

Denken ist einfach. Handeln ist schwierig. Aktuelle Themen, wie das Amazon Pad, das Facebook Handy oder der Google-TV Fernseher beherrschen die Magazine. Alle Konzepte haben den Konsumenten-Markt im Blick, der nicht die Datenschutz- und Vertraulichkeits-Aspekte von Firmen abdeckt. Möglichst sein ganzer stationärer und mobiler Arbeitstag soll der Mensch in (s)einem Portal oder Community verbringen. Die digitale Währung heißt Transparenz und kostet die Privatssphäre. Die Web-Anbieter schicken sich im Flatrate-Rausch an, den nationalen Telefongesellschaften die Kunden abzunehmen. Das Prinzip kostenlos funktioniert im Web, warum nicht auch bei VoIP und SMS. Unter einer Identität in Bild-, Video- und Nachrichtendiensten erreichbar zu sein; anhand seiner Vorlieben und mittels GPS-Empfehlung oder im Klartext Direktwerbung zu erhalten, ist der Ansatz. Partner-, Freunde-, Produkt- und Arbeitgeber-Suche geschieht in der gleichen Oberfläche, so dass man zeitgleich darüber kommentieren, bewerten und chatten kann. Die Diskussion allerdings, ob Arbeitgeber Zugang zu Endkunden-designten Sozialen Netzen beschränken sollten, erübrigt sich, da sie im Geschäftsumfeld selbst darauf zugreifen und zunehmend (mangels Alternativen) angewiesen sind. Ergo: der Mitarbeitende unter grafischer Oberfläche nicht mehr wissen muss, ob er auf der internen EDV oder schon in der Datenwolke arbeitet. Ansonsten gilt längst Orwell: Der Staat schottet sich ab, die Bürger sind transparent.

Komplexität durch Vielfalt

Es ist kaum ein Jahrzehnt her, da stand in einer Handwerker-Zeitung die Schlagzeile: Bald 300 Fernsehprogramme? Und die Zeiten ändern sich – schneller, als so mancher mitbekommt. Wir lachten drüber. Das war leichtsinnig: Neuere Fernseher haben mehr als 2100 Programmspeicherplätze - möge der Himmel verhüten, dass sie sich jemals füllen. Aber irgendwo sitzt jemand, der damit rechnet. Auch damit, dass wir, wenn wir vor der Glotze sitze, unbedingt Facebook, Twitter & Co. lesen und beschicken möchte, statt fernzusehen. Der formschöne Apparat schaut uns herausfordernd an, als sei er bereit, die Herrschaft über die smarte Wohnung zu übernehmen. Internet? Kein Problem. Die Software fürs Fernsehen wird per WLAN aktualisiert, automatisch, wenn man nach drei Wochen verstanden hat, für was das gut sein soll. Er kann Wetterberichte aus dem Netz ziehen, Urlaubsfotos speichern, Filme und Spiele downloaden. Eine elektronische Programmzeitschrift ist eingebaut. Sogar die Bedienungsanleitung ist elektronisch beigepackt. Er kann auch kochen, singen, malen und die Temperatur meines Duschwassers kontrollieren. Froh bin ich, dass er nicht mit mir reden möchte so wie die nervige Hotline meiner Bank.

Marktführer auf Empfehlungsbasis

Jeder Mensch sammelt mit der Zeit eine Menge von Freunden und baut sich damit ein soziales Netz auf. Vitamin B ist die wichtigste Zutat bei der Suche nach einem neuen Arbeitsplatz oder Auftrag. LinkedIN prädestiniert sich für die erste Kontaktaufnahme und Arbeitsgebersuche von Absolventen, Fach- und Führungskräften in unser Firmengruppe. Abgesehen von der einzigartigen Möglichkeit, über Suchkriterien den richtigen Bewerber bzw. den richtigen Lieferanten zu finden, gibt es auch Foren, in denen jeder seine Karriere gezielt vorantreiben kann. Glaubt man Trendaussagen, so werden Firmen zukünftig immer weniger feste Mitarbeiter einstellen und immer mehr Aufgaben mit Projektteams abwickeln. Da ist es gut, die richtigen Leute zu kennen und in einem Netzwerk wie LinkedIN als Dienstleister aktiv zu sein. Denn Freunde sind wichtig. Sie bereichern das Leben. Das gilt nicht nur für das Privatleben, sondern auch für die Geschäftswelt.

Der Beauftragte wird es schon richten

Doch wie ist dieser Ansatz (eigentlich) zu bewerten: Vereinfacht gesprochen, haben die Beauftragten mit Umwelt-, Daten- oder Arbeitsschutz nichts zu tun. Denn Daten-, Umwelt- und Arbeitsschutz sind Aufgaben in der Linie, insbesondere der jeweiligen Vorgesetzten. Die Verantwortung nach GmbH-Gesetz oder Aktiengesetz fängt oben im Organ des Unternehmens an. Die Beauftragten haben nur eine Beratungsfunktion, eine Hinweisfunktion und eine Initiativfunktion. Wir stellen einfach nüchtern fest: wir haben für alle Sondergebiete Beauftragte eingesetzt. Diese Beauftragten regeln alles, was auf dem jeweiligen (Fach)-gebiet zu regeln ist. Und natürlich werden auch auf die Beauftragten Aufgaben, Kompetenzen und Verantwortung delegiert; es handelt sich aber um andere Aufgaben, nämlich um ihre Beratungsaufgaben. Obwohl (gefühlt) in den letzten Jahren die Bedeutung der Stellung der Beauftragen in der Firmengruppe sehr klar erläutert wurde, gibt es noch immer eine Vielzahl von Mitarbeitenden, die erstaunt sind, wenn man ihnen sagt, dass sie verantwortlich sind und nicht der Beauftragte.

Werksspionage durch Zuhören

Das grösste Büro Deutschlands fährt auf Schienen: Jeden Tag nutzen Tausende die Bahn als Arbeitsplatz und klappern im Großraumwagen auf ihren Notebooks herum. Praktisch ist das - aber nicht ganz ohne Risiko. Geschichten wie diese können in Deutschland wohl Tausende Geschäftsleute erzählen. Wer an einem beliebigen Freitag unterwegs ist, trifft die Kaste der Bahnarbeiter in jedem Fernzug: Anzugträger mit einem Becher Kaffee vor sich, die eine Hand am Blackberry, in der anderen ein Stoß Papiere. Mit wichtigen Mienen fahren sie zwischen Hannover und Bielefeld, von Köln nach Frankfurt oder zwischen Stuttgart und Mannheim, in der ersten eher als in der zweiten Klasse. Auf ihren Chromebooks bearbeiten sie Tabellen, Mails und Präsentationen - gut lesbar für jeden Mitreisenden, der nicht schnell genug woanders hinschaut. Hätten die Plaudertaschen die Indiskretion vermeiden wollen, hätten sie sämtlichen Mitreisenden schon die Ohren verstopfen müssen. Tatsächlich gibt es gute Chancen, dass Mitreisende nicht nur auf derselben Strecke, sondern auch im gleichen Wirtschaftszweig unterwegs sind. Es braucht aber gar nicht die Neugier der anderen, oft genug gehen die Werktätigen selbst recht offen mit Firmeninterna um. Cloud-Computing ist ideal für diese Art der Lastenverteilung, bei der Anwender nicht mehr wissen, welche Rechner gerade für ihn arbeiten. Spracherkennungssysteme nehmen seine Anforderung auf und setzen Softwareagenten in Marsch, die sich um die Flugbuchung, Hotel und Fahrkarten für die U-Bahn kümmern, weil sie wissen, dass ihr Auftraggeber ungern Taxi fährt. Je persönlicher die Aufgaben, umso intimer die Informationen, die in der Wolke über den Auftraggeber gespeichert sein müssten, von Gesundheitsdaten über Einkommensverhältnisse bis hin zur Vorliebe für eine Marmeladensorte. Zusätzliche Sicherheit geben Folien, die er auf das Display klebt: Neugierige Sitznachbarn starren dann vergeblich auf den Bildschirm.

Drittanbieter

Drittanbieter können so - nicht nur digital, sondern ungesichert analog - Informationen erhalten!

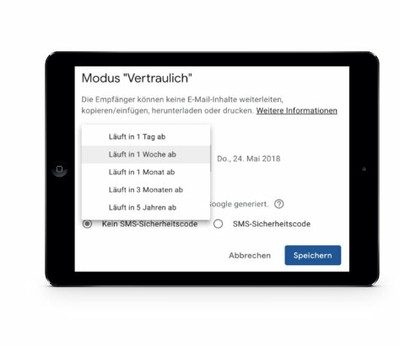

Instant Messenger

Beim Instant Messaging können Teilnehmer über Textbotschaften in Echtzeit miteinander kommunizieren. Über einen Instant Messenger können - wie auch bei E-Mail - Viren und Trojaner in ein Unternehmensnetzwerk geschleust werden. Es gilt daher: Keine Dateien, die an eine Nachricht gehängt wurden, öffnen, wenn man den Absender nicht kennt. Bei Geschäftskorrespondenz ist es zudem notwendig, die ausgehenden Nachrichten zu archivieren. Bei E-Mails wird automatisch eine Kopie im Ordner "gesendete Nachrichten" hinterlegt. Nicht so bei Messengern.

Die Software-Firmen haben diese Probleme erkannt und bieten spezielle Messenger für Unternehmen an. Die Vorteile eines Instant Messengers liegen auf der Hand - er erlaubt eine viel unkompliziertere Kommunikation als E-Mails. Man tippt in ein Eingabefenster einen kurzen Text ohne Form und Höflichkeitsfloskeln, der sofort auf dem Bildschirm des Gesprächspartners erscheint. In der so genannten "Buddy-List" sieht man gleich nach dem Einschalten des Rechners, welche Freunde oder Geschäftspartner gerade ansprechbar sind. So ist es nicht mehr nötig, auf Anrufbeantworter zu sprechen. Auch das nervige Warten auf die Beantwortung einer E-Mail entfällt.

Spielregeln

So unterschiedlich wie unsere Spielregeln sind auch die Rollenerwartungen. Eigeninitiative, Mitmachen und die Vogel-Strauss-Politik zeigen, dass unterschiedliche Orientierungen am Werk sind. Sie haben jeweils eigene Spielregeln im Sinn: wir haben ein Team installiert, das sich um die Faktoren Effektivität, Effizienz, Ressourcen, Solidarität, Belastungen und Gerechtigkeit kümmert. Auch wenn man davon ausgeht, dass Unternehmen den Gesetzen folgen, sind Spielregeln noch keine Garantie für integres Verhalten. Diese (Mitarbeiter)-Tugenden können auch wirtschaftliche Vorteile bringen. Schwindet etwa das Vertrauen, leidet das Geschäft. Und das bedeutet, Kritikfähigkeit und Offenheit zu fördern. Wir haben uns dazu entschieden, einen eigenen Verhaltenskodex zu definieren und es war wichtig, Mitarbeiter aus dem gesamten Unternehmensgruppe einzuspannen. Unsere Führungskräfte mussten sich klar machen, dass sie von ihren Mitarbeitern kaum erwarten können, dass sie sich für sie moralisch verbiegen. Und das bedeutet, auf ihre Sorgen und Einwände zu hören. Und dazu bedarf es - auch in Zukunft - Zeit, Ausbildung und Anstrengungen.

Second Screen

Im Moment vollzieht sich beim Medienkonsum ein Generationswechsel. Während unsere Kinder ihre Lieblings-Serien via Youtube schauen und Webradio auf dem Handy nutzen, merken wir Erwachsenen, dass TV-Zeitschriften mit QR-Codes locken, um überhaupt noch einen Mehrwert zur App-Variante zu bieten. Nachdem Halbzeit- und Werbepausen für Nahrungssuche genutzt werden, möchte man (natürlich) in Echtzeit seine Meinung mit Freunden austauschen. Twitter und Facebook sind dafür prima. Hier hat das aktuelle TV Lagerfeuer-Funktion und das Tablet ist Ersatz fürs Lexikon. Natürlich ersetzt das Smartphone jetzt schon die Fernbedienung und Senderprogrammierung. Wir sprechen von der Informationsgesellschaft, wie von der Freizeit- oder Konsumgesellschaft, je nach dem Betrachtungswinkel. Der Sprachgebrauch hat damit die Wichtigkeit und Bedeutung der Information anerkannt. Verloren zu gehen droht aber damit die Tatsache, dass Worte nicht Taten ersetzen können. Information, so meinen heute schon viele, sei alles, was einer vom anderen weiss, was also auf der Kommunikationsebene transportiert wird. Information ist noch kein Wissen - und Wissen ist noch lange keine Weisheit. Zu hören ist dann häufiger der Vorwurf, man sei unzureichend informiert worden, während in Wirklichkeit das Wissen fehlt. Selbstverständlich sind da auch Emotionen und Werte mit im Spiel, sie sollen und müssen sogar sein.

Anstand und Moral

Würden Sie anderen Menschen die Freundschaft antragen, ohne sich richtig vorzustellen? Was ist davon zu halten, wenn ein Vertreter Eskimos dazu bringt, Kühlschränke zu kaufen? Sicher, wer davon spricht, meint es nicht wortwörtlich, sondern kommentiert ironisch die Überzeugungskünste eines anderen. Schliesslich bringt der Kühlschrank Gewinn, und das ist nach Milton Friedman die einzige soziale Verantwortung, die eine Firma hat. Eskimos müssten selbst wissen, was sie brauchen. Man könnte diesem Vertreter aber auch vorwerfen, sein Verhalten sei unverantwortlich. Er habe die Einfalt und Unerfahrenheit von Menschen ausgenutzt, um Reibach zu machen. Das zeigt sich, wenn wieder einmal jemand gut verdient hat an Produkten, die von Kinderhand in düsteren Kellern zusammengesteckt, die in armen Ländern unter Missachtung von Sicherheits- und Menschenrechts-/Datenstandards produziert worden sind. Der Wunsch nach Ansehen und gutem Image erklärt, warum derzeit viele Unternehmen mit Projekten an die Öffentlichkeit drängen, die soziales und gesellschaftliches Engagement zum Ausdruck bringen sollen. Man nennt das "Corporate Social Responsibility", die gesellschaftliche Verantwortung von Unternehmen. Diese umfasst auch den Umgang mit Daten. Es hilft, Risiken zu begrenzen und die Akzeptanz eines Unternehmens in der Gesellschaft zu festigen. Gesellschafter und Kreditgeber schätzen solche Vorsicht, denn es ist ihr Geld, das an Wert verliert, wenn ihr Unternehmen - im doppelten Sinne des Wortes - nicht anständig Profit macht.

Wir unterliegen strengsten deutschen und europäischen Bestimmungen des Arbeits-, Umwelt- und Datenschutzes. Deren grundlegenden Vorschriften halten wir selbstverständlich ein. Darüber hinaus bemühen wir uns um Datensparsamkeit. Das heisst, Daten speichern wir nur, wo es unbedingt notwendig ist. Im Unterschied zu vielen anderen Webseiten betreiben wir kein „Tracking“ der Besucher unserer Webseite, um ihnen zum Beispiel Werbung zuzusenden. Wir verwenden auch keine PlugIns zu Social Media-Seiten, mit denen ungefragt Ihre Daten an Firmen übertragen werden, die damit Ihr Surfverhalten nachverfolgen können. Und wir benutzen auch nicht das Werkzeuge zur Webseitenanalyse, das es ermöglicht, umfassende Benutzerprofile anzulegen. Sie können unsere Webseite anonym und ohne jede Angabe von persönlichen Daten nutzen.

Es geht hier um unsere technischen und organisatorischen Massnahmen, die sog. TOM. Die Geltung der Vorschriften der DSGVO und des BDSG setzt keine IT-gestützte Verarbeitung von Personaldaten voraus; sie gelten auch für in Papierform geführte Personalakten, § 26 Abs. 7 BDSG. Besonders wichtig sind die TOM, wenn es im Rahmen eines Datenverlustes zu einem meldepflichtigen Verstoss kommt. Dies bedeutet unsererseits eine jährliche und nachweisbare Überprüfung, zum Beispiel mit Penetrationstests. Es versteht sich von selbst, dass auch die nachfolgenden Verfahren regelmässig aktualisiert werden.

Unser Prüfschema für bestehende Betriebsvereinbarungen:

a) Werden auf Grundlage der Betriebsvereinbarung personenbezogene Daten verarbeitet?

b) Enthält die Betriebsvereinbarung Angaben zu den Grundprinzipien nach Art. 5 DSGVO?

aa) Rechtmäßigkeit (= Erlaubnistatbestände vorhanden?)

Verarbeitung rechtmäßig, nach Treu und Glauben und in nachvollziehbarer Weise? vgl. Art. 6 I a-f DSGVO, EG 39 und Art. 12 ff. DSGVO

bb) Zweckbindungsgrundsatz

Zweck deutlich vereinbart (konkret & detailliert)?

Falls Verarbeitung zu anderem Zweck erfolgt: Vereinbarkeit mit altem Zweck?

cc) Datenminimierung

Daten dem Zweck angemessen und erheblich sowie auf das für die Zwecke erforderliche Mass beschränkt?

Sind Strategien und Massnahmen getroffen (Pseudonymisierung, techn. Vorrichtungen)?

dd) Datenrichtigkeit

Wurden Massnahmen getroffen, um zu gewährleisten, dass personenbezogene Daten, die hinsichtlich des Zwecks ihrer Verarbeitung unrichtig sind, unverzüglich gelöscht oder berichtigt werden?

Dienstvereinbarung sollte Regelungen zu Korrekturprozessen enthalten.

ee) Speicherbegrenzung

Sind klare Regelungen zu Speicherdauer von personenbezogenen Daten in Dienstvereinbarung getroffen?

ff) Integrität und Vertraulichkeit

Sind technisch-organisatorischen Massnahmen vorhanden, um den Schutz vor unbefugter, unrechtmäßiger Verarbeitung sowie vor Schädigung, Zerstörung oder Verlust zu gewährleisten? Ist die Verarbeitung besonderer Datenkategorien (z. B. Religionszugehörigkeit, Gesundheitsdaten, biometrische Daten) ausreichend gesichert?

Sicherheit der Verarbeitung nach Art. 32 DSGVO und § 64 BDSG-neu

Einleitung technische und organisatorische Massnahmen, kurz TOM

(In dieser Offenlegung werden die technischen und organisatorischen Maßnahmen zum Schutz personenbezogener Daten im Rahmen der Tätigkeiten der Westaflexwerk GmbH und der westa gruppe nach Art. 32 DSGVO und § 64 BDSG-neu Abs. 1, Abs. 2) beschrieben, wie:

+ Vertraulichkeit

+ Integrität

+ Verfügbarkeit und Belastbarkeit von Verarbeitungssystemen und Dienstleistungen;

+ Pseudonymisierung und Verschlüsselung von personenbezogener Daten, soweit solche

Mittel in Anbetracht der Verarbeitungszwecke möglich sind.

+ Die Möglichkeit, die Verfügbarkeit und den Zugriff auf personenbezogene Daten wiederherzustellen

+ Einen Prozess der regelmässigen Testwirksamkeit der TOMs sowie der ergänzenden Bestimmungen des § 64 BDSG-neu.

Zur Erstellung der TOMs haben wir folgende Schlüsselfaktoren berücksichtigt:

Der Stand der Technik, die Implementierungskosten, die Art, Umfang, Umstände und Zwecke der Verarbeitung, die Wahrscheinlichkeit und Schwere der Verarbeitungsgefahren für die Betroffenen und die Ergreifung organisatorischer Maßnahmen, um sicherzustellen, dass das Schutzniveau für die Verarbeitung von personenbezogener Daten angemessen ist, insbesonders im Hinblick auf die Verarbeitung besonderer Kategorien personenbezogener Daten. Unser verantwortliche Konzern Datenschutzbeauftragter hat die einschlägigen technischen Richtlinien und Empfehlungen des Bundesamtes für Sicherheit in der Informationstechnik berücksichtigt. Unter Berücksichtigung des Stands der Technik, der Implementierungskosten und der Art, des Umfangs, der Umstände und der Zwecke der Verarbeitung sowie der unterschiedlichen Eintrittswahrscheinlichkeit und Schwere des Risikos für die Rechte und Freiheiten natürlicher Personen treffen der Verantwortliche und der Auftragsverarbeiter geeignete technische und organisatorische Maßnahmen, um ein dem Risiko angemessenes Schutzniveau zu gewährleisten

Bei der Beurteilung des angemessenen Schutzniveaus sind insbesondere die Risiken zu berücksichtigen, die mit der Verarbeitung – insbesondere durch Vernichtung, Verlust oder Veränderung, ob unbeabsichtigt oder unrechtmäßig, oder unbefugte Offenlegung von beziehungsweise unbefugten Zugang zu personenbezogenen Daten, die übermittelt, gespeichert oder auf andere Weise verarbeitet wurden – verbunden sind.“ ( )

Artikel 32 Abs. 2 DS-GVO

Vertraulichkeit (Art. 32 Abs. 1 lit. b DS-GVO)

Zugangskontrolle (§ 64 BDSG-neu Abs. 3 Nr. 1)

(Massnahmen, die Unbefugten den Zugang zu Datenverarbeitungsanlagen, mit denen personenbezogene Daten verarbeitet oder genutzt werden, zu verwehren (räumlich))

Die westa holding unterhält Büroräume an verschiedenen Standorten. Alle Standorte sind in die IT-Infrastruktur der Zentrale eingebunden und unterliegen den Sicherheitsrichtlinien unser Firmengruppe. Der Zutritt zu den Büroräumen erfolgt entweder per Chip (Gütersloh) oder per Schlüssel (Salzwedel). Den Mitarbeitern wird bei Firmeneintritt ein Chip bzw. Schlüssel ausgehändigt. Der Mitarbeiter bestätigt den Erhalt mit seiner Unterschrift auf einer Schlüssel/Chipliste. Für das Ausscheiden der Mitarbeiter gibt es einen Workflow, bei dem auch der Chip bzw. der Schlüssel zurückgefordert wird. Chips von ausgeschiedenen Mitarbeitern werden deaktiviert.

Gäste werden am Empfang begrüsst, erhalten einen Besucherausweis und werden vom Mitarbeiter abgeholt und begleitet. Gäste können nicht ohne Begleitung die Büroräume betreten. Server stehen nur im Serverraum der Zentrale in Gütersloh. Der Serverraum ist durch eine Zutrittskontrollanlage gesichert und zusätzlich abgeschlossen. Zugang haben nur speziell dafür ausgewählte Mitarbeiter. Zusätzlich werden unsere Liegenschaften in Deutschland in den Nachtstunden durch einen Wachdienst überwacht. Die Landes-Niederlassungen und Salzwedel haben keine eigenen Server, sondern sind über MPLS eingebunden.

Benutzerkontrolle (§ 64 BDSG-neu Abs. 3 Nr. 4)

(Massnahmen, die verhindern, dass automatisierte Verarbeitungssysteme mit Hilfe von Einrichtungen zur Datenübertragung durch Unbefugte genutzt werden können ()

Für den Zugang auf das Netzwerk und unsere Server sind individuelle BenutzerAccounts notwendig. Die Kennworte müssen alle 60 Tage erneuert werden. Die letzten 15 Kennwörter können nicht wieder verwendet werden. Die Regeln für Kennworte sind:

+ Mindestens 08 Stellen (frei wählbar)

+ Mindestens ein Sonderzeichen oder eine Ziffer

+ Keine doppelten Zeichen (wird als SHA-Hash gespeichert)

Passwortkontrolle

Werden Passworte mehrfach fehlerhaft eingegeben, erfolgt eine Sperrung des Accounts; dieses kann nur durch einen Administrator rückgängig gemacht werden. Die Gruppe der Administratoren ist in der Gruppe Domain-Admins dokumentiert. Alle Mitarbeiter greifen auf unsere Systeme mit einem individuellen Benutzer-Account zu. Die Zugangsberechtigung und die Rechte im Netz werden mit Hilfe eines Directory (AD) geregelt. Jeder Rechner ist so eingestellt, dass spätestens nach 25 Minuten Inaktivität der Bildschirmschoner aktiv wird, der nur mit dem Kennwort des Benutzers aufgehoben werden kann. Virenscanner werden flächendeckend auf allen Clients und File-Server eingesetzt, sowie für E-Mail und Internetzugriffe. Die Notebooks der Mitarbeiter kommen mit kennwortgeschützten Festplatten zum Einsatz. Dies gilt auch für Desktops, soweit sie technisch dazu in der Lage sind. Die Mitarbeiter sind angewiesen, Notebooks vor unberechtigtem Zugriff zu schützen. Firewalls werden an den Übergängen aller Netzwerke (intern, extern, Niederlassungen, Homeoffice) eingesetzt. Es besteht eine Netzwerktrennung zwischen LAN, DMZ und Internetzone. Mitarbeitende können sich per VPN von firmeneigenen Laptops in unser Netzwerk einloggen. Zusätzlich zu Benutzername und Passwort wird ein zeitbasiertes „One Time Passwort“ verwendet, das alle 30 Sekunden geändert wird. Unser Gäste WLAN ist durch eine entsprechende WLAN- und FirewallInfrastruktur vom lokalen Netzwerk getrennt. Der Zugang durch mobile Geräte erfolgt über ein Device-Management. Die zugreifenden Personen inkl. der zugreifenden Geräte werden nur freigeschaltet, wenn die Geräte Kennwortgesichert sind, sich bei Inaktivität automatisch sperren und sich nach drei falschen Kennworteingaben automatisch löschen/zurücksetzen

Zugriffskontrolle (§ 64 BDSG-neu Abs. 3 Nr. 5)

(Gewährleistung, dass die zur Benutzung eines automatisierten Verarbeitungssystems Berechtigungen ausschließlich zu den von ihrer Zugangsberechtigung ausschließlich zu den von ihrer Zugriffsberechtigung umfassten personenbezogenen Daten Zugang haben)

Zugriffe auf die Server erfolgen durch Authentifizierung (Benutzername/Passwort) mit entsprechenden Zugriffsberechtigungen. Freigaben sind durch Berechtigungsgruppen im Register Directory geschützt. Über Zugriffsberechtigungen wird sichergestellt, dass die Mitarbeiter nur auf die Datenbanken und Verzeichnisse zugreifen können, die sie für ihre Aufgabenerfüllung benötigen. Benötigt ein Mitarbeiter erweiterte Zugriffsrechte, so beantragt er diese in einer speziellen Datenbank (HW-SW-Antrag). Wird der Wunsch von dem Personalverantwortlichen genehmigt, so erhält der Mitarbeiter Zugriff.

Bei Projekt-Daten von Kreditoren/Debitoren wird die Zugriffsberechtigung in der Vereinbarung zur Auftragsdatenverarbeitung mit dem Auftraggeber geregelt. Die Datenzugriffe unsererseits auf Server des Kreditoren/Debitoren erfolgen durch verschlüsselte Tunnel. Die eingesetzte Hardware und Software wird auf dem jeweils aktuellen technischen Stand gehalten. Den Zugriff auf Daten im Shared Service (Financial, HR) ist durch spezielle Benutzerprofile eingeschränkt. Dies gilt auch für sensible Verzeichnisse, die nur Mitarbeitern mit entsprechender Berechtigung angezeigt werden. Der Zugriff auf Server von Kreditoren/Debitoren ist durch Benutzerprofile und Kennwort durch den Auftragsgeber zu schützen. Alle Zugriffe werden protokolliert, sofern dieser eine Protokollierung auf seinem System aktiviert hat.

Pseudonymisierung und Verschlüsselung personenbezogener Daten (Art. 32 Abs. 1 lit. a DS-

GVO; Art. 25 Abs. 1 DS-GVO, § 64 BDSG-neu (Abs. 1) Abs. 2)

(Es ist zu gewährleisten, dass bei Bedarf die Verarbeitung personenbezogener Daten in einer Weise erfolgt, dass die Daten ohne Hinzuziehung zusätzlicher Informationen nicht mehr einer spezifischen betroffenen Person zugeordnet werden können, sofern diese zusätzlichen Informationen gesondert aufbewahrt werden und entsprechende technischen und organisatorischen Maßnahmen unterliegen).

Wir führen grundsätzlich bei der Verarbeitung eine Verschlüsselung personenbezogener Daten durch, um sicherzustellen, dass geeignete Kontrollen vorhanden sind, die eine Identifizierung von betroffenen Personen (durch Anonymisierung personenbezogener Daten) nicht oder nicht mehr zulassen. Wenn personenbezogene Daten ausserhalb des lokalen Netzwerkes des Unternehmens gespeichert oder verarbeitet werden, das heißt auf externen Speichermedien oder an einen Drittanbieter übertragen, schliessen wir eine Datenschutzvereinbarung mit dem Drittanbieter, die sicherstellt, dass die Daten angemessen und sicher sind gemäss den DSGVO-Anforderungen gelagert und / oder verarbeitet werden. Die Festplatten unser Laptops sowie der Desktop-PCs (soweit diese es technisch zulassen) sind verschlüsselt (PreBoot); Netzwerkübertragungen personenbezogener Daten im WAN erfolgt verschlüsselt (SSL, HTTPS, MPLS).

Alles wie ganz früher. Nur ganz anders. Das ist wirklich merkwürdig: an den verschiedenen Ecken dieser Webseiten haben sich diesmal in den verschiedenensten Zusammenhängen Gedanken eingefunden, die sich geradezu ähneln - indem sie nämlich hinter die industrielle Digitalisierung zurückgehen. Es hat sich tatsächlich mehr oder weniger zufällig ergeben, dass wir das Industrie- und Massendatenzeitalter umkurven und bei den Zuständen aus der Zeit davor ankommen. Altes Prinzip - neuer Name: am Prinzip des Verbraucher- und Persönlichkeitsschutzes hat der europäische Gesetzgeber festgehalten. Zum Nachweis der Erfüllung wird verstärkt auf Zertifikate und Aufschreibungen gesetzt.

Datenträgerkontrolle (§ 64 BDSG-neu Abs. 3 Nr. 2)

(Es ist zu gewährleisten, dass das Risiko des unbefugten Lesens, Kopieren, Änderns oder Löschens von Datenträgern beseitigt wird.)

Sicherungsbänder werden im Tresor aufbewahrt; der Code ist nur ausgewählten Mitarbeitern zugängig. Die Erstellung von Sicherungsbändern erfolgt durch ausgewählte Mitarbeiter; der Sicherungsprozess erfolgt kontrolliert und wird protokolliert. Jedes Sicherheitsband wird auf Lesbarkeit und Vollständigkeit überprüft. Die Vernichtung von Datenträgern erfolgt über Fachfirmen nach der DIN-Norm 66399. Auf unser Corporate Archiv kann nur von ausgewählten Personen der kaufmännischen Abteilung und des Managements zugegriffen werden. Nach Ablauf der gesetzlichen Aufbewahrungsfristen werden personenbezogene Papierdaten / Akten in speziellen Sicherheitscontainer eingelagert und von einem zertifizierten Spezialisten für Akten- und Datenvernichtung sicher entsorgt. Die Mitarbeitenden sind angewiesen, keine externen Datenträger oder Geräte mit firmeneigenen Geräten oder dem Firmennetzwerk zu verbinden

Speicherkontrolle (§ 64 BDSG-neu Abs. 3 Nr. 3)

(Es muss sichergestellt werden, dass geeignete Maßnahmen ergriffen werden, um die unbefugte Eingabe von personenbezogenen Daten sowie der unbefugten Kenntnisnahme, Veränderung und Löschung von gespeicherten personenbezogenen Daten zu verhindern.)

Benutzer- und gruppenabhängige Zugriffsberechtigungen steuern die Sichtbarkeit und Änderbarkeit der Informationen im eingesetzten ERP- und CRM-System. Datenänderungen und -löschungen im ERP und CRM werden fortlaufend protokolliert (=journalisiert).

Die EU-Datenschutz-Grundverordnung (DSGVO) trifft keine inhaltlichen Regelungen zum Datenschutz im Beschäftigungsverhältnis, sondern überlässt es dem nationalen Gesetzgeber, hierzu Vorschiften zu erlassen. Der deutsche Gesetzgeber hat das innerhalb der Änderung des Bundesdatenschutzgesetzes (BDSG) mit § 26 getan. So muss unsererseits zwecks Erfüllung der Verpflichtung zur Abführung der Kirchensteuer die Religionszugehörigkeit erfasst werden. Davon umfasst ist auch der Hinweis auf etwaige Übermittlungen in Drittstaaten. Die Freiwilligkeit der Einwilligung wird vermutet, wenn sich für den Arbeitnehmer ein rechtlicher oder wirtschaftlicher Vorteil ergibt (z.B. betriebliche Altersversorgung). Nach § 26 Abs. 8 BDSG umfasst der Begriff auch LeiharbeitnehmerInnen, sowie BewerberInnen und ausgeschiedene ArbeitnehmerInnen.

Übertragungskontrolle (§ 64 BDSG-neu Abs. 3 Nr. 6)

(Es ist zu gewährleisten, dass überprüft und festgestellt werden kann, an welche Stellen personenbezogene Daten mit Hilfe von Einrichtungen zur Datenübertragung übermittelt oder zur Verfügung gestellt wurden.)

Eine E-Mail-Verschlüsselung nach dem Standardverfahren TLS erfolgt standardisiert. Ein Übertragungsprotokoll z.B. bei E-Mail-Versand kann eingestellt werden- Die Weitergabe der personenbezogenen Daten im Rahmen der gesetzlichen Anforderungen bspw. in der Personalabteilung, erfolgt in geeigneter verschlüsselter Form. Die Übertragung von personenbezogenen Daten (im Rahmen der gesetzlichen Forderungen) liegt in der Verantwortung von ausgewählten und berechtigte Personen. Bei der Auftragsverarbeitung werden die Daten nur im Rahmen der Weisungen des Auftraggebers bearbeitet. Bei den Arbeiten beim Auftraggeber sind die Datenverbindungen verschlüsselt (SSL-VPN, IPEC, MPLS). Verschlüsselung externer Datenträger bei Weitergabe (USB-Sticks etc.)

Transportkontrolle (§ 64 BDSG-neu Abs. 3 Nr. 8)

(Es ist zu gewährleisten, dass personenbezogene Daten bei der elektronischen Übertragung oder während ihres Transports oder ihrer Speicherung auf Datenträger nicht unbefugt gelesen, kopiert, verändert oder entfernt werden können, und dass überprüft und festgestellt werden kann, an welchen Stellen eine Übermittlung personenbezogener Daten durch Einrichtungen zur Datenübertragung vorgesehen ist.) Alle Mitarbeitenden sind angewiesen, keine personenbezogenen Daten weiterzugeben. Die Weitergabe der personenbezogenen Daten im Rahmen der gesetzlichen Anforderungen z.B. in der Personalabteilung, erfolgt in geeigneter verschlüsselter Form (z.B. über einen Passwortschutz, Dokumentschutz). Beim physischen Transport: Sichere Transportbehälter.

Die DS-GVO lässt den Mitgliedstaaten die Befugnis, weitere Bestellpflichten zu regeln, solange der nationale Gesetzgeber nicht von den oben beschriebenen Rechten und Aufgaben abweicht. Bei der Erfüllung seiner Aufgaben hat unser Konzern-Datenschutzbeauftragter (bDSB) die Pflicht zur risikoorientierten Tätigkeit, d. h., er entscheidet selbst, welche Verarbeitungsvorgänge er aufgrund des damit verbundenen Risikos vorranging prüft. Nach den Leitlinien der sogenannten Artikel-29-Datenschutzgruppe (unabhängiges Beratungsgremium der Europäischen Kommission in Fragen des Datenschutzes) vom Dezember 2016 trägt der bDSB im Falle der Nichteinhaltung der DS-GVO keine persönliche Verantwortung.

Trennbarkeit (§ 64 BDSG-neu Abs. 3 Nr. 14)

(Gewährleistung, dass zu unterschiedlichen Zwecken erhobene personenbezogene Daten getrennt verarbeitet werden können)

Unsere Produktivsysteme sind vollständig von Entwicklungs- und Testsystemen getrennt. Dazu zählt der Einsatz getrennter Datenbanken, getrennter virtueller Maschinen und getrennter Applikationsserver. Produktiv- und Testdaten werden in getrennten Mandaten geführt. Es ist nicht vorgesehen, dass wir personenbezogene Daten aus dem Bereich unser Kreditoren/Debitoren verarbeitet. Wenn Daten aus diesem Bereich zum Zwecke der Fehlersuche oder deren Wiederherstellung übertragen werden, werden diese gesondert gespeichert.

Integrität (Art. 32 Abs. 1 lit. b DS-GVO)

Eingabekontrolle (§ 64 BDSG-neu Abs. 3 Nr. 7)

(Es ist zu gewährleisten, dass nachträglich überprüft und festgestellt werden kann, ob und von wem personenbezogene Daten in Datenverarbeitungssysteme eingegeben, verändert oder entfernt worden sind.)

Nur speziell berechtigte Mitarbeiter haben die Möglichkeit personenbezogene Daten zu verarbeiten. Die Mitarbeiter sind angewiesen, personenbezogene Daten besonders sorgfältig zu bearbeiten. Eine Veränderung oder Entfernung im Sinne des Datenschutzrechts ist den Mitarbeitenden nur gestattet, wenn der Kreditor/debitor dies vorher ausdrücklich schriftlich beauftragt hat. Die Speicherung von Daten aus dem Projektbereich erfolgt nur während der Arbeiten zur Mängelbeseitigung oder zur Unterstützung des Einsatzes gelieferten Systeme bzw. von Systemen, für die wir Serviceleistungen erbringt.

Datenintegrität (§ 64 BDSG-neu Abs. 3 Nr. 11)

(Es ist zu gewährleisten, dass gespeicherte personenbezogene Daten nicht durch Fehlfunktionen des Systems beschädigt werden können.)

+ Über Berechtigungskonzepte kann die Vergabe von Zugriffsrechten mit Unterscheidung der Rechte zur Eingabe, Änderung und Löschung von Daten geregelt werden.

+ Sicherheitskonzept mit Virenscanner, Firewalls, Erfassung gescheiterter Zugriffsversuche

+ Einsatz eines Dokumentenmanagementsystems

+ Regelmässige Datensicherungen

Die EU-Datenschutz-Grundverordnung (DS-GVO) verknüpft Datenschutz und Datensicherheit eng miteinander. Schutz und Technik sind nicht nur bei den technisch-organisatorischen Maßnahmen miteinander verbunden, wie es bisher bei § 9 BDSG und seiner Anlage der Fall war. Die DS-GVO verlangt Datensicherheitsmassnahmen, die geeignet sind, das Schutzniveau zu gewährleisten, das dem Risiko der Datenverarbeitung für die Rechte und Freiheiten des Betroffenen angemessen ist. Hierbei ist der Stand der Technik angemessen zu berücksichtigen; wir passen daher stetig an. Zugleich besteht ein IT-Sicherheitsmanagement an unseren deutschen Standorten.

Verfügbarkeit und Belastbarkeit (Art. 32 Abs. 1 lit. b DSGVO)

Verfügbarkeitskontrolle (§ 64 BDSG-neu Abs. 3 Nr. 13)

Alle Serversysteme der westa gruppe werden in festgelegten Zyklen in Gütersloh gesichert. Unser Serverraum ist so konzipiert, dass alle Server durch eine USV abgesichert sind, die Klimatisierung redundant ausgelegt ist und die Server an einem SAN angeschlossen bzw. mit RAID5 oder RAID10 geschützt sind. Die korrekte Funktion bei Stromausfall wird regelmäßig kontrolliert. Alle Server werden täglich gesichert und die Sicherungen ausgelagert. Es werden Monats- und Jahressicherungen aufbewahrt. Die Rücksicherung wird regelmäßig getestet. Alle Arbeitsplatzclients sowie alle Server sind, soweit technisch sinnvoll oder erlaubt, mit aktuellem Virenscanner ausgestattet. Die Firewall prüft zusätzlich auf Viren, ein- und ausgehende E-Mails werden ebenfalls auf Viren untersucht.

Wiederherstellbarkeit (Art. 32 Abs. 1 lit. c DS-GVO, § 64 BDSG-neuAbs. 3 Nr. 9, Abs. 2 Nr. 2)

(Es ist zu gewährleisten, dass die Verfügbarkeit von personenbezogenen Daten und der Zugang zu ihnen bei einem physischen oder technischen Zwischenfall rasch wiederhergestellt werden kann.)

Die Rücksicherung wird regelmäßig getestet. Spezielle Backup-to-Disk – Disk-to-Tape-Sicherungsstrategien sorgen für eine angemessen rasche Wiederherstellbarkeit der Daten. Durch den Einsatz unser virtuellen Systemumgebung innerhalb einer redundanten Infrastruktur können personenbezogene Daten jederzeit rasch wiederhergestellt werden.

Zuverlässigkeit (§ 64 BDSG-neu Abs. 3 Nr. 10)

(Gewährleistung, dass alle Funktionen des Systems zur Verfügung stehen und auftretende Fehlfunktionen gemeldet werden.)

Die Verfügbarkeit und Funktion der für die Datenverarbeitung erforderlichen Systeme werden rund um die Uhr überwacht. Fehlfunktionen werden unverzüglich an die Supportabteilung / Verantwortlichen gemeldet.

+ Aufbewahrung von Datensicherungen an einem sicheren, ausgelagerten Ort

+ Feuerlöschanlage im Serverraum

+ Alarmmeldung bei unberechtigten Zutritt zum Serverraum

+ Unterbrechungsfreie Stromversorgung (USV)

Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung (Art. 32 Abs. 1 lit. d DS-GVO)

(Es ist sicherzustellen, dass ein Verfahren zur regelmäßigen Überprüfung, Bewertung und Evaluierung der Wirksamkeit der technischen und organisatorischen Maßnahmen zur Gewährleistung der Sicherheit der Verarbeitung etabliert ist.)

Datenschutz-Management

Durch Zertifizierung nach DIN EN ISO 9001:2015 finden regelmäßige interne Audits und Managementbewertungen statt. Es wurde ein Konzern Datenschutzbeauftragter und ein interner Koordinator für den Datenschutz benannt. Ein Datenschutzkonzept ist vorhanden Die Mitarbeitenden werden regelmässig über vom Konzern Datenschutzbeauftragten geschult, so dass die Mitarbeitenden über den der Umgang mit personenbezogenen Daten sensibilisiert sind. Es gibt einen Prozess "Datenpanne". Es werden Verarbeitungsverzeichnisse für die Verarbeitung von personenbezogene Daten geführt. Hier werden die wesentlichen Informationen zu Datenverarbeitungstätigkeiten zusammengefasst, insbesondere Angaben zum Zweck der Verarbeitung und eine Beschreibung der Kategorien der personenbezogenen Daten, der betroffenen Personen und der Empfänger und der Löschfristen. Es gibt regelmäßige Überprüfungen der technischen und organisatorischen Maßnahmen wie etwa einen Stromausfalltest.

+ Permanente Überwachung der Firewalls über Tools

+ Backupleitungen über verschiedene Provider zur Reduzierung

+ Änderungen an Daten werden über Journale dokumentiert

Auftragskontrolle (Art. 32 Abs. 4 DS-GVO, § 64 BDSG-neu Abs. 3 Nr. 12)

(Gewährleistung, dass personenbezogene Daten, die im Auftrag verarbeitet werden, nur entsprechend den Weisungen des Auftraggebers verarbeitet werden können.)

Sorgfältige Auswahl von Subdienstleister

Formalisierte Vertragsgestaltung: Mit allen Subdienstleister wird ein AV Vertrag / eine Verpflichtungserklärung abgeschlossen; unabhängig ob durch den Subkontrakter personenbezogene Daten verarbeitet werden. Datenschutzüberprüfungen bei Subdienstleister u.a. Einfordern von Nachweisen wie etwa Datenschutz- oder IT-Sicherheits-Zertifikat, bestellter DSB, Unterweisungsstand der Mitarbeitenden. Unsere Mitarbeitenden sind verpflichtet, Arbeiten, bei denen wir unsererseits Kontakt zu personenbezogenen Daten aus dem Bereich des Auftraggebers bekommen oder bekommen sollen, nur durchzuführen, wenn dieser diese im Einzelfall anfordert. Dies ist beispielsweise dann der Fall, wenn der Projektgeber an uns eine Fehlermeldung (Ticket) übermittelt. Alle Mitarbeitenden der westa gruppe, die mit personenbezogenen Daten aus dem Bereich des Auftraggebers in Kontakt kommen können, wurden schriftlich (§ 53 BDSG-neu) auf die Einhaltung des Datenschutzes verpflichtet. Sie sind entsprechend belehrt und angewiesen, dass sie Arbeiten gemäss dem vorstehenden Absatz nur auf Anforderung des Auftraggebers durchführen dürfen.

Die Regelungen unser Selbstverpflichtung finden Anwendung auf alle Tätigkeiten, die mit dem Hauptvertragsverhältnis sowie zukünftigen Ergänzungen und – soweit im Einzelfall nichts anderes vereinbart wird – weiteren Leistungsvereinbarungen im Zusammenhang stehen.

Eine Woge aus Adrenalin durchflutete sein Gehirn. Schachmatt: Er hatte Kasparow geschlagen. Einen Menschen. Zufrieden blinkte er.