Rights

Worum geht es: die EU-Grundrechtscharata enthält in Art. 8 ein Datenschutzgrundrecht und in Art. 11 die Meinungsäußerung, Medien- und Informationsfreiheit. Diese beiden widerstreitenden Grundrechte müssen praktisch in Einklang gebracht werden – Justizia wird nicht umsonst mit einer Waage dargestellt. Die EU-Datenschutzgrundverordnung (DSGVO) geht jedoch in der Anwendung vor (sog. Anwendungsvorrang), um eine möglichst weitgehende europaweite Harmonisierung zu erreichen und lässt nur in bestimmten Fällen Ausnahmen zu.

Es gibt auch etliche Neuerungen, etwa das Recht auf Vergessenwerden, also einen Anspruch auf das Löschen von personenbezogenen Daten, wenn Sie als Betroffener dies von uns einfordern. Auch der Grundsatz der Datensparsamkeit wird von der DSGVO verstärkt eingefordert. Er besagt, dass unsere Einzelgesellschaften und öffentliche Einrichtungen nur diejenigen Informationen einholen dürfen, die für einen bestimmten Zweck unbedingt erforderlich sind. Getreu unserem Leitspruch: Verbindungen die sich auszahlen.

Anfragen betroffener Personen

Unsere IT-Landschaft ist für jede Anfrage betroffener Personen bezüglich personenbezogener Daten befähigt, Ihnen die Informationen in leicht verständlicher Form bereitzustellen und sowohl die Anfrage, als auch deren Bearbeitung dokumentieren zu können (Artikel 12). Wenn sich Ihre Anfrage auf die Berichtigung Ihrer Daten bezieht und falls sich diese Daten im entsprechenden IT-Modul befinden, werden wir umgehend diese Daten berichtigen und einen entsprechenden Nachweis über die erfolgte Korrektur erbringen (Artikel 12 und 16). Natürlich dürfen Sie als betreffende Person auch fordern, dass ihre Daten aus dem IT-Modul gelöscht werden. Sofern diese Anfrage gültig ist, werden diese endgültig gelöscht. Ihrem Datensatz wird zuvor ein Dateneintrag hinzugefügt, der besagt, dass dieser Eintrag gelöscht wurde. Dieser Notiz-Vermerk wird ebenfalls bei nicht gültiger Anfrage dem Datensatz Ihrer Person hinzugefügt (Artikel 17). Benötigt die Bearbeitung der oben skizzierten Anfragen Zeit, bietet unser IT-Modul mittlerweile die Möglichkeit, diese Informationen zeitweise der Nutzung durch berechtigte Personen zu entziehen (Deaktivierung). Auch darüber werden Sie informiert, und es wird ein Nachweis dieser Benachrichtigung unsererseits vorgehalten (Artikel 18). Wir haben uns verpflichtet, der betroffenen Personen die Ausübung ihrer Rechte (Art. 12 Abs. 2 DS-GVO) zu erleichtern und antworten nach den Art. 15 bis 22 innerhalb eines Monats. Zwar gibt es Möglichkeiten der Fristverlängerung, allerdings müssen die Gründe dafür ebenfalls in der Monatsfrist mitgeteilt werden.

Auch immaterielle Schäden werden sanktioniert

Eine Neuerung der DSVGO betrifft die Art der Schäden, für unsere Firmengruppe geradezustehen hat. In Artikel 83, Absatz 1 der DSGVO heisst es: "Jede Person, der wegen eines Verstoßes gegen diese Verordnung ein materieller oder immaterieller Schaden entstanden ist, hat Anspruch auf Schadenersatz gegen den Verantwortlichen oder gegen den Auftragsverarbeiter." Neu ist, dass nun auch immaterielle Schäden einen Schadenersatz nach sich ziehen können. Dies war bislang im alten BDSG nicht vorgesehen.

Doch was ist ein "immaterieller Schaden"? Laut der DSGVO kann ein solcher Schaden beispielsweise dann eintreten, wenn die Verarbeitung von Daten zu einer Diskriminierung oder Rufschädigung führt. Auch wenn personenbezogene Daten an die Öffentlichkeit geraten, aus denen die ethnische Herkunft, politische Meinungen oder religiöse oder weltanschauliche Überzeugungen hervorgeht, kann dies einen immateriellen Schaden nach sich ziehen. Die Datenschutz-Grundverordnung weitet somit unsere Schadenersatzpflicht aus und führt die Beweislast-Umkehr ein.

Wurde eine Berichtigung oder Löschung persönlicher Daten oder eine Einschränkung der Verarbeitung durchgeführt, werden wir jedem Empfänger, dem seine personenbezogenen Daten offengelegt wurden, über die genaue Berichtigung, Löschung oder Einschränkung unterrichten. Unsere IT-Landschaft verfügt über diese Möglichkeiten, jene Empfänger zu benachrichtigen (Artikel 19). Die DSGVO regelt noch einige weitere relevante Prozesse, wie Datenübertragbarkeit, Widerspruchsrecht, Zugangsbeschränkung und Benachrichtigung bei Datenschutzverstössen.

Stand der Technik

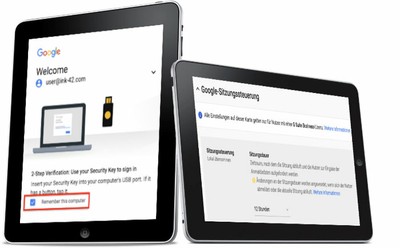

Unser Konzern, der teilweise IT-Dienstleister mit der Verarbeitung personenbezogener Daten beauftragt hat, prüft deshalb besonders sorgfältig, ob dieser die Vorgaben der DSGVO eingehalten werden. Davon ist bislang auszugehen, wenn unsere Anbieter beispielsweise Zertifizierungen vorweisen können, etwa gemäss der ISO 27001, ISO 27002 und ISO 1802 (Rechenzentrums-Leistungen). Zugleich haben unsere Mitarbeitenden und Kunden unsere Versicherung, dass wir jeweils den Stand der Technik, etwa in Form der Zwei-Schritt-Authentifizeriung anwenden.

Wir werden somit in besonderen Masse dafür Sorge tragen, dass sensible Daten von Kunden und Mitarbeitenden vor Missbrauch und Offenlegung durch technische Pannen geschützt sind. Genehmigte Verhaltensregeln werden in Art. 40 DSGVO erläutert. Demnach können Branchenverbände für ihre Mitglieder Verhaltensregeln ausarbeiten, die die Anforderungen der DSGVO und ePrivacy zu diversen Aspekten präzisieren.

Nur die oberste Leitung haftet für Compliance

Eine weitere Änderung in Bezug auf die Haftung bringen die DSGVO beziehungsweise das neue Bundesdatenschutzgesetz für unsere Führungskräfte, etwa Geschäftsleitung und IT-Leiter. Sie können nun persönlich - als "natürliche Personen" - zur Rechenschaft gezogen werden, wenn es zu Verletzungen der Datenschutzbestimmungen kommt. Denn laut Artikel 82 Absatz 1 der DSGVO hat jede Person, der ein materieller oder immaterieller Schaden entstanden ist, einen direkten Anspruch an die dafür Verantwortlichen. Dies natürlich nur dann, wenn diese grob fahrlässig gegen die Datenschutz-Bestimmungen verstossen oder rechtswidrige Anordnungen getroffen haben.

Sich auf Sicherheitsgründe zu berufen, ist einer der wichtigsten Wege, um bislang tabuisierte neue Technologien einzuführen. Bis in unsere Moral hinein. Zynismus, Abstumpfung und Müdigkeit können sich breitmachen. Deshalb haben Innovationen, die nicht eine sofortige Erlebnisbereicherung versprechen, einen entsprechend schweren Stand. Ziviler Ungehorsam, keine Klarnamen Pflicht; informelle Selbstbestimmung.... mehr davon!

Schummeln ausdrücklich erlaubt

Nachdem wir als Helikopter-Eltern schon unsere Kinder mit GPS-Trackern überwacht haben, werden wir im Erwachsen-Alter selbst über die Geräte-IMEI verfolgt. Unsere freiwillige elektronische Fussfessel wird an Flughäfen registriert (RFID Gate, ähnlich den Körperscannern) und liefert fortan metergenaue Bewegungsprofile. Auch hier haben wir die Wahl, mittels Fake Standort und Fake Geräte-Fingerabdruck unseren Radius zu verschleiern. Nutzen Sie diese erlaubte Täuschung, um jeglicher Rasterfahndung zu entgehen - und beispielsweise Rollenspiele, wie Pokemon oder Foursquare mit fremden Orts-Trophäen zu schmücken. Merke: Sie werden selbst im Flugmodus erkannt, also ohne aktives Bluetooth- oder GPS-Signal. Deshalb müssen elektronische Geräte bei der Personenkontrolle auch eingeschaltet sein. Gleiches gilt natürlich für Laptops und Tablet PC mit ihrer MAC-Adresse (gläserner Fluggast).

Auch westaflex betreibt eines dieser sogenannten Tor-Hiddenservices, damit Benutzer aus aller Welt unsere Webangebote auch im Zensurfall erreichen können. Tor-Hiddenservices sind an der Domain-Endung .onion erkennbar. Wenn Sie den Tor-Browser offen hast, können Sie direkt unter der URL https://westaflexcore.onion ausprobieren. Falls weitere Länder dazu übergehen, ähnlich der Schweiz Deep Packet Inspection auszuüben und die Netzneutralität einzuschränken, so ist nicht ausgeschlossen, dass wir weitere Portal- und Marktplatz-Dienste so (parallel) anbieten.

Social Media-Plattformen wie Facebook gab es da noch nicht, das Internet hatte die Gesellschaft noch nicht so durchdrungen wie heute. Der rasant wachsende Internethandel, die Verwendung von „Big Data“, der Transfer von Daten in Drittländer, eine steigende Cyber-Kriminalität und nicht zuletzt die Veröffentlichungen von Edward Snowden im Jahr 2013, haben politisch und gesellschaftlich den Druck für eine Datenschutz Reform erhöht.

Ziviler Ungehorsam

Leider gehört heute Autokennzeichen-Scan in Parkhäusern und an den Mautbrücken der Autobahnen zum guten Ton. Sie führen, wie der Anlasslose Generalverdacht der Überwachung an öffentlichen Plätzen, genauso wenig zu mehr Sicherheit, wie das allgemeinen Mitführen von Pfefferspray und die ausufernde Bewaffnung gemäss dem Kleinen Waffenschein. Ähnlich dem Wettrüsten der Weltmächte führt ein totalitärer Staat ohne Zivilcourage zu einer Eskalation der Gewaltspirale. Nehmen Sie sich als mündiger Bürger daher die Freiheit bei Behörden oder im Supermarkt nach den Speicherfristen der erfassten Daten zu fragen - DAS ist aktiver, eigennütziger DSGVO Personenschutz. Nutzen Sie das Momentum der hohen Zuwiderhandlungs-Strafen und Ihr Recht auf Selbstauskunft. Was seinerzeit an Widerstand der Volkszählung entgegen gebracht wurde, hat letztlich zu dessen Scheitern beigetragen und zum Sieg der Privatssphäre. Wir sind als aufgeklärter Verbraucher in der digitalen Welt in der Lage, unsere Umwelt und unser Umfeld selbst zu bestimmen.

Die Grenzen der Überwachung liegen also kaum im Zugriff, sondern in den Verarbeitungskapazitäten und sind Einladung zum Mitschnorcheln von Daten. Gesetze werden umgedeutet und anders interpretiert als sie seinerzeit ausgelegt wurden, um Beschränkungen zu umgehen und ohne richterlichen Anordnung Massenüberwachung bspw. als Staatstrojaner FinSpy politisch-pädagogisch zu betreiben.

In Douglas Adam's "Per Anhalter durch die Galaxis" erfahren wir, dass die Erde ein gigantischer Supercomputer ist, von Aliens gebaut und von einem Vorgänger-Supercomputer namens Deep Thought gestaltet, der wiederum geschaffen wurde, um die endgültige Frage "nach dem Leben, dem Universum und dem ganzen Rest" zu beantworten. Sehr zum Ärger der Aliens erweist sich die Antwort als das kryptische "42". Durch ihre Unzufriedenheit mit der echten "ultimativen Antwort" gelingt es den Aliens nicht, die wahrlich bemerkenswerte Entwicklung zu erkennen: Sie hatten einen erstaunlich leistungsstarken Computer geschaffen, dem es anschliessend gelungen war, einen noch leistungsfähigeren Nachfolger zu konstruieren. Wie die Aliens sind oft auch wir mit den Antworten auf zeitlose Fragen zufrieden, die wir finden, doch schon dadurch, dass wir diese Fragen nur stellen und versuchen, zu einer Antwort zu gelangen, bewegen wir uns schrittweise in Richtung einer fortschrittlichen Gesellschaft.

Privacy by Design

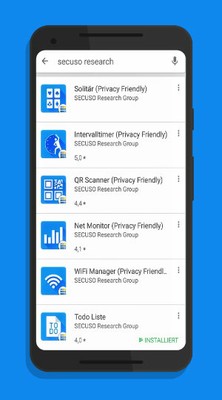

Einzigartige Apps von SECUSO, einer Forschungsgruppe der Technischen Universität Darmstadt, die den Fokus darauf gelegt hat, die Privatsphäre des Nutzers schützen. So kommen sie komplett ohne die Erteilung von Berechtigungen aus, beziehungsweise es werden erst gar keine abgefragt.

Angriffe Dritter

Zeig's mir! Nach der Bibel sollen denjenigen seine Sünden vergeben werden, der sie ehrlich bereut. Der Schutz Ihrer Privatsphäre ist, insbesondere für die Zukunft internetbasierter Geschäftsmodelle, von entscheidender Bedeutung. Daher wollen wir mit dieser Erklärung zum Datenschutz unser Engagement für den Schutz Ihrer Privatsphäre unterstreichen. Unsere Mitarbeiter, sowie die von uns beauftragten Dienstleistungsunternehmen sind durch uns zur Verschwiegenheit und zur Einhaltung der Bestimmungen nationaler und internationaler, sowie sonstiger relevanter Datenschutzbestimmungen verpflichtet. Bitte haben Sie Verständnis dafür, dass wir bei Auskunftswünschen über Ihre bei uns gespeicherten Daten einen Identitätsnachweis benötigen.

Allgemein gilt jedoch das Internet als unsicheres Medium. Im Gegensatz zum Beispiel zur Telefonleitung kann eine Übermittlung von Daten im Internet durch unberechtigte Dritte leichter abgehört, aufgezeichnet oder gar verändert werden, sodass wir Ihnen bei vertraulichen Informationen den Postweg empfehlen. Sofern Sie während der Internet-Nutzung über Ihr persönliches Benutzerkonto eingeloggt sind, können sämtliche sozialen Netzwerke den Webseitenbesuch diesem Konto zuordnen. Durch Interaktion mit Plug-ins, z.B. durch anklicken des Buttons oder hinterlassen eines Kommentars werden diese entsprechenden Informationen direkt übermittelt und dort gespeichert. Wenn Sie eine solche Datenübermittlung unterbinden möchten, müssen Sie sich vor dem Besuch von Webseiten stets ausloggen. Wenn Sie Facebookmitglied sind und nicht möchten, dass Facebook über unseren Internetauftritt Daten über Sie sammelt und mit Ihren bei Facebook gespeicherten Mitgliedsdaten verknüpft, müssen Sie sich vor Ihrem Besuch unseres Internetauftritts bei Facebook ausloggen. Wenn Sie zudem Video-Sequenzen starten, löst dies weitere Datenverarbeitungsvorgänge aus. Darauf haben wir keinen Einfluss. Weitere Informationen über den Datenschutz finden Sie - hier - exemplarisch.

Privatssphäre versus Intimssphäre

Wir haben zuerst die Wirtschaft digitalisiert und versuchen nun, auf dieser Grundlage die Wirtschaft zu gestalten. Dieses Zukunftsvertrauen der Moderne fusst auf einem normativen Wohlstandsversprechen durch Datenschutz. Um die Vertraulichkeit der Kommunikation mit Ihnen zu gewährleisten, setzen wir für bestimmte Funktionen (Log-in, etc.) eine SSL-Verschlüsselung ein. Dieses Sicherheitsniveau erreichen die Betriebssysteme und Browser der jüngeren Generation, ggf. sollten Sie das Betriebssystem und den Browser aktualisieren, um diese hochgradige Verschlüsselung nutzen zu können. Wenn Sie über ein entsprechendes Programm oder ihren Browser das Cookie deaktivieren, so werden Sie nicht registriert. Hier können Sie ein Browser-Add-On herunterladen.

Sämtliche Cookies auf unseren Webseiten beinhalten rein technische Informationen in pseudoanonymisierter oder anonymisierter Form, sie beinhalten keine personenbezogenen Daten und werden nach Ende Ihres Besuchs automatisch gelöscht.

Jedes Jahrzehnt hat seine zeitgemässen apokalyptischen Vorstellungen, wie die Welt oder wenigsten die Menschheit untergeht - die immer wieder modernisiert werden. Als der Walkman aufkam, gab es die Vorstellung von authistischen, zombiefizierten Walkman-Usern, dann gab es die Kettensägen-Massaker-schauenden Kids, aus denen später die Video-Ballerspiel-Jugend wurde. In den politischen Diskussionen ist es noch wahrscheinlicher, dass wir in Ölkrise, Kaltem Krieg oder Atomkrieg zugrunde gehen. Die Apokalypse hingegen wurde bereits im Jahr 1999 auf den Jahr-2000-Bug modernisiert - ab da ging dann schon alles in digitaler Form unter.

Klingelton-Twitter-Praktikum-Doof-XXL-Absinth-Generation

Nirgendwo treffen die aktuellen vier Generationen unmittelbarer und heftiger aufeinander als am Arbeitsplatz. Die einst entlang der Altersgrenzen gelegten Hierachiestufen lösen sich mit dem Fachkräftemangel auf. Selbstorganisation, Kollaboration und Transparenz stossen überall an Abteilungsgrenzen und Kontrollhierarchien. Gehören Sie deshalb auch zu denen, die den Begriff DSGVO am liebsten aus dem Wörterbuch streichen würden? Die nichts mehr hören wollen von mehr Privatssphäre, Verbraucherschutz, Vorteilen für die Vereinigten Staaten von Europa, die von der EU-Kommission unter dem Label der schönen neuen Unternehmenswelt verkauft werden? Dann sind Sie in bester Gesellschaft - und vergessen, all das zu schätzen, was die vergangenen Jahre auch gebracht haben: juristische Sicherheit und Datenhoheit.

Absolut untersagt: Patienten-Befunde und Rezeptdaten, also Gesundheits-Informationen mit Personenbezug zu versenden. Gleiches gilt für Mitschüler-Namenslisten oder Personendaten vom Sport-Verein.... der Grund: zur Nachrichten-Übermittlung gewähren Sie Chat-Apps, wie Whatsapp den Komplett-Auslese-Zugriff auf alle Kontakt-, Logbuch- und Anruf-Mitschnitte - leider ohne explizite Zustimmung Ihrer Freunde und Geschäftspartner für diesen Datenexport.

Datenhoheit ergreifen! Nichts erzeugte so viel Unzufriedenheit am Arbeitsplatz wie das Gefühl, nicht gehört zu werden. Kommunikation findet darum zunehmend in sozialen Plattformen statt und ist nur ein Beispiel dafür, wie Führungsverhalten sich bei uns wandelt. Umgang mit Wissen ist der Umgang mit anderen Menschen, die wir unterschiedlich gut kennen, unterschieldich gerne mögen und mit denen wir unterschiedlich viele Interessenskonflikte haben. Gerade dieser digitale Wandel zeichnet sich im Personal-Management dadurch aus, dass wir heute nicht wissen, was morgen auf uns zukommt. Die funktionale Ordnung unser Organisation nach Vertrieb, Produktion, Finanzen/Controlling hakt. Die Lösung liegt in Agilität oder weniger nebulös ausgedrückt in cross-funktionalen Teams, so etwa auf dem Firmenblog wo Mitarbeitende aus Produktion bis zur Geschäftsleitung Kundenfragen beantworten. Ob sich eine Firmengruppe, wie in Fall von westaflex industries in die Karten schauen lässt und ob sie die DSGVO Transparenz-Diskussion wirklich ernst nimmt, hat nämlich ganz viel mit Kultur zu tun. Üblicherweise sind Manager in den oberen Führungsetagen meist in einer Zeit gross geworden, in der es noch eher möglich war, Fehler unter den Tisch zu fegen und Kritik auszusitzen. Bislang setzen unser Beoachtung nach viele Mittelständler auf die Minimallösung: sich nicht mehr zuschulden kommen lassen als die Konkurrenz. Immerhin: langfristig machen die Web-Regeln um DSGVO unsere Wirtschaftswelt besser. Wir müssen unsere soziale Identität neu definieren. Konsumenten werden anspruchsvoller, neugieriger und aktiver. Mit Datenzerstörung kann man kein Geld verdienen. Weitaus lukrativer ist die Datenmanipulation.

Biometrie

Biometrische Daten dienen grundsätzlich zur Kennzeichnung von Lebewesen, also Hunden, Katzen, Kühen oder auch Menschen. So soll bereits der Personalausweis einmalige Identifikations-Merkmale vorhalten und bei Bedarf zur Prüfung abgleichen. Was für behördliche Fahndung gilt, haben wir im Unternehmen für uns ausgeschlossen - so werden weder Zugangs-Prüfungen noch Abrechnungen mit Körperdaten, wie etwa Iris- oder Fingerabdruck verbunden. Wer die auf seinem Reisepass hinterlegten Biometrie-Daten rückstandsfrei entfernen wil, der findet einige Video-Anleitungen des CCC dazu und sollte auf jeden Fall auch RFID Auslese-Schutz zu seinen Ausweisen mit RFID-Chip legen.

Der Witz ging Lisa nicht mehr aus dem Kopf. Sie musste sich das Lachen verkneifen, versuchte still zu sitzen. Konzentriert malte Da Vinci.