Discourse

Wir möchten Ihr erster, vertrauensvoller Ansprechpartner sein. Aufgrund der Vielzahl an durchgeführten Audits verfügen wir sowohl über eine breite als auch eine tiefe Erfahrung in den unterschiedlichsten Normen. Die Systematik aus den ISO-Normen hilft bei uns der DSGVO Sicherstellung und unser formalisiertes Berichtswesen erleichtern uns die Nachhaltigkeit sehr. Schenken Sie uns Ihr Vertrauen. Für Fragen oder Anmerkungen stehen wir Ihnen auf allen Ebenen jederzeit zur Verfügung.

Für die Dokumentation einer Panne also einer Data Breach, prüfen wir zuerst wer überhaupt informiert werden muss. Also ob nur die Aufsichtsbehörde oder auch Betroffene informiert werden müssen. Dazu wird unsererseits eine Risikoabwägung durchgeführt und die Aufsichtsbehörde bekommt eine sogenannte Data Breach Notification.

Diese enthält mindestens folgendes:

+ eine Beschreibung der Datenpanne,

+ mit Angabe der Kategorie und Anzahl der betroffenen Personen,

+ der Kategorie und Anzahl der betroffenen Datensätze,

+ Name und Kontaktdaten unseres Datenschutzbeauftragten oder einer anderen Anlaufstelle,

+ unsere Beschreibung der wahrscheinlichen Folgen der Datenpanne und

+ eine Beschreibung der ergriffenen oder vorgeschlagene Massnahmen durch die verantwortliche Person zum Eindämmen oder Beenden der Datenpanne.

Dies erfolgt unverzüglich nach Kenntnis, dass es eine Datenpanne gibt. Unser zuständigen Aufsichtsbehörde muss eine Data Breach Notification spätestens innerhalb von 72 Stunden zugestellt werden.

Übrigens: Das Verlieren eines USB-Sticks, auf dem sich personenbezogen Daten befinden, ist schon eine solche Datenpanne. Das Einspielen und Nutzen eines Werbe-USB-Sticks allerdings umgekehrt ebenso.

Dieses Prozedere zeigt warum, wir uns schon im Vorfeld damit beschäftigt haben. Unsere Datenschutzleitlinie für das Worst-Case Szenario beinhaltet daher immer folgende Elemente:

+ Kontakt, den man im Notfall anruft um die Datenpanne zu beheben (falls möglich),

+ Kontakt, der eine Risikoabwägung durchführen kann und genau bestimmen kann ob auch betroffene Personen informiert werden müssen

+ und genau die Punkte bearbeitet, die für eine Data Brach Notification nötig sind. Damit wir sie umgehend erstellen können.

Sensibilisierung durch Fallbeispiele

In Zeiten des Wandels steht auch die Arbeit an sich vor Veränderungen. Im Vordergrund steht der Mitarbeitende und seine Fähigkeit, sich kontinuierlich weiterzuentwickeln. Dazu gibt es keine Alternative, wie unser Film-Tipp mit Schauspielerin Sandra Bullock verdeutlicht....

Service - Hasso Plattner Institut, Potsdam

Ist meine (berufliche) Mail-Identität bereits kompromittiert? Und durch Adresshandel weitere persönliche Daten öffentlich! Wurde zudem mein Lieblings-Passwort schon einmal in einem Datenleck veröffentlicht und kann deswegen einfach für Bruteforce-Angriffe verwendet werden?

IPTC- und Exif Metadaten

Unsere Bilder und Videos sind sorgfältig mit Metadaten wie Bildautor, Bildtitel, Bildbeschreibung, Kontaktdaten und Lizenzbestimmung betextet, sodass die Urheberschaft einer Bilddatei auch über alle Framing- und Embedding-Tücken hinweg kenntlich bleiben.

Gedächtnis Outsourcing

Ist es unrealistisch, sich für jeden Zweck ein anderes, möglichst langes Geheimnis zu überlegen oder zu erwürfeln - und sich hinterher auch noch daran zu erinnern.

Dabei richtet sich der Datenschutz-Blick meist nach aussen, aber nicht nach innen. Eine Schwierigkeit oftmals auf dem Kleinen Dienstweg zu erledigen: der Wunsch, in Notsituationen unbürokratisch zu helfen oder auf Hilfe mit Gegenhilfe zu reagieren. Das unser Sicherheitskultur zugrunde liegende zugewandte Menschbild, es setzt auf wertschätzende und Initiative ergreifenden Denkweise: im Zweifel besonders auf Team-Nachfragen und auf folgende Verhaltensweisen:

+ Ist die Identität des Absenders einer E-Mail nicht sicher, sollte man stets misstrauisch sein.

+ Bei Anrufen sollten auch scheinbar unwichtige Daten nicht sorglos an Unbekannte weitergegeben werden, da diese die so erhaltenen Informationen für weitere Angriffe nutzen können.

+ Bei Antworten auf eine E-Mail-Anfrage sollten unter keinen Umständen persönliche oder finanzielle Daten preisgegeben werden, egal von wem die Nachricht zu kommen scheint.

+ Keine Links aus E-Mails verwenden, die persönliche Daten als Eingabe verlangen. Stattdessen die URL selbst im Browser eingeben.

+ Bei Unklarheit über die Echtheit des Absenders diesen nochmals telefonisch kontaktieren, um die Authentizität der E-Mail zu überprüfen.

- Das Netz

Nutzungsbedingungen

Unsere Webseiten unterliegen dem EU-Urheberrecht. Alle Rechte liegen beim Seitenbetreiber. Die Vervielfältigung, Bearbeitung, Verbreitung und jede Art der Verwertung der Website-Inhalte ausserhalb der Grenzen des Urheberrechts bedürfen unser vorhergehenden schriftlichen Zustimmung. Unser RSS-Feed darf nicht auf fremden Websites angezeigt werden. Eine unberechtigte Nutzung wird rückwirkend in Rechnung gestellt.

Aber was, wenn die wichtigste Zutat zu einer Geschichte gar nicht die Geschichte selbst wäre? Sondern das, was sie in uns auslöst?

Persönlichkeitsrechte durch Code-Struktur

Code, der live geht, muss auch sicher sein. Wir setzen deshalb auf Standard-Software ohne Eigenentwicklung. Sie regelt unseren Arbeits-Alltag und entscheidet über unseren Erfolg. Davon hängt unser Leben ab - spätestens wenn der erste autonome Uber-Wagen unseren Weg kreuzt. Daher nutzen wir bis auf wenige Ausnahme nur Open Source Anwendungen, deren Quellcode offengelegt wurde. Privacy-by-Design heisst es dazu in Bezug auf Software und Schutz unser Persönlichkeitsrechte. Sämtliche Programme verfügen bereits über rückstandslose, Personenbezogene Löschfunktionen und deren Dokumentation.

Daten-Archiv

Unsere Datenbank-Anwendungen setzen auf der zentralen Mittleren Datentechnik auf. Der Zugriff, Deaktivierung und Archivierung erfolgt im Client-Server-Verfahren.

Software-Vermessung und Lizenzen

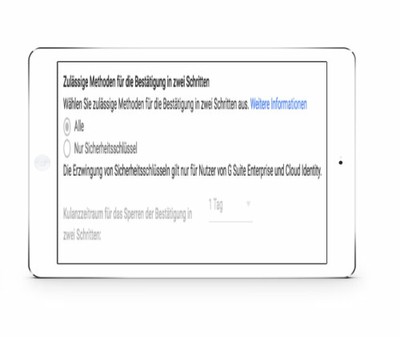

Wir nutzen kommerzielle Lizenzen ausnahmslos im Abo-Modell, bspw. CAD Inventor oder Adobe Photoshop. Ebenso in Verwendung: named user oder unlimitierte Open Source, z.B. LibreOffice oder Linux. Unsere Infrastruktur- und Hardware Inventarisierung erfolgt fortlaufend, um dem Stand der Technik zu entsprechen. Mittlerweile haben wir zahlreiche Chromebooks in den unterschiedlichsten Dimensionen im Einsatz, was als GSuite Business Anwender eine perfekte Kombination darstellt: vertraute Umgebung und jederzeit zur Hand. Weder WinPC noch MacBook können den Vorteilen eines Chromebooks etwas entgegensetzen.

Kurt freute sich auf die neue Hüfte. Die einsetzende Narkose trug ihn davon. Nur leise hörte er noch den Chirugen: Schädeldecke öffnen.

ein Fall für den Selbst-Datenschutz...

viel zu häufig erteilen wir Blanko-Vollmachten, wie vor OP-Terminen oder nach einer Bank-Kreditberatung. Die neuen EU-Verordnungen schaffen Mitverantwortung auf beiden Seiten durch den Selbst-Auskunfts- und Selbst-Datenschutz. Sie dienen zugleich der Personen-, wie auch der Verbraucher-Versicherung. Es darf nicht zutreffen, dass wir uns im Zuge der Digitalisierung auf Fachpersonal verlassen müssen, die ihrerseits unantastbar sind.

Der Bauleiter starrte auf die rostige Bombe. Er zögerte. ZEMENT!, schrie er und sah auf die Uhr. 3 Stunden bis zur Grundsteinlegung.

genau so wollen wir uns nicht verhalten....

und geben unsere Aufsichts- und Meldebehörden bekannt:

für unsere Standorte in Sachsen-Anhalt, Magdeburg

für unseren Sitz in NRW, Düsseldorf

als Zugelassener Wirtschaftsbeteiligter, Bielefeld

sowie die regionale Gewerbeaufsicht für unsere bestellten Brand-, Arbeits-, Umwelt- und Laser-Schutzbeauftragten.

Grundsätzlich gilt eine Meldepflicht mit Ereignisbericht 72 Stunden nach Kenntnisnahme für Versicherung und Behörden, und eine Notfall- und Alarmkette für regionale Hilfskräfte (Rettung, Feuer, Einbruch, IT). Hier liegt eine eingeübt, erprobte Checkliste vor, welche automatisiert in Kraft tritt. Sie liegt allen Institutionen vor, genau wie die Ernennungs-Urkunden und unser Organigramm mit Ansprechpartnern.

Datenraum ausserhalb der EU

Betroffenen aus Europa räumt das EU-U.S. Privacy Shield gegenüber zertifizierten U.S.-Unternehmen eine Reihe von Rechten auf Information, Auskunft, Berichtigung etc. ein. Privatpersonen können eine Beschwerde direkt an ein zertifiziertes U.S.-Unternehmen, an eine von diesem benannte unabhängige Schiedsstelle, an die Federal Trade Commission oder an die nationale Datenschutzbehörde (z. B. an den Landesbeauftragten) richten.

Fernmeldegeheimnis

Das Fernmeldegeheimnis schützt grundsätzlich auch Ihre E-Mail-Inhalte und Formulareingaben vor unbefugter Kenntnisnahme und Verarbeitung. Seine Beachtung können wir für den Bereich unser Holding sicherstellen. Wir weisen Sie aber darauf hin, dass die Datenübertragung über das Internet generell von anderen Betreibern und Nutzern aufgezeichnet werden kann. Personenbezogene Daten werden deshalb von unser Seite nur verschlüsselt übertragen. Dabei werden die von Ihnen eingegebenen persönlichen Daten nur zu dem von Ihnen gewünschten Zweck, Dienst oder Funktion und nur innerhalb der Firmen-Gruppe bzw. der mit dem jeweiligen Service beauftragten Dienstleistern und Institutionen verwendet. Alle E-Mails dieser Website werden nur an die von Ihnen angegebene Adresse geschickt. Die Adresse wird nicht veröffentlicht und wird nur zu dem von Ihnen gewünschten Zweck, Dienst oder Funktion verwendet bzw. wenn Sie ein neues Passwort anfordern.

Weltschmerz

Copyleft: Wer diese Datenschutzbestimmung abwandeln, recyclen oder kopieren will, darf das gerne machen – auch ohne Quellenangabe und unsererseits auch kommerziell.

Technische Netzwerke funktionieren mit Strom, menschliche Netzwerke durch Vertrauen. Es ist ein Wake-up Call für Freiheitsrechte. Der 7.te Sinn im Internet - eine ursprüngliche Forderung der Piraten Partei wird war.

Einst war das Netz ein Sammelplatz der Utopisten und ihrer Hoffnung, dass die Welt endlich gerechter würde: heute gilt (abgewandelt) möglicherweise die Weiss-Sagung der Cree Indianer: erst wenn NIEMAND mehr Privatssphäre hat, werden wir merken, welchen Wert Initimität besass.....

Entscheidende Impulse

Hier entsteht nichts auf grüner Wiese, vielmehr wird das vorhandene Potenzial neu fokussiert und kombiniert. Die spannende Frage ist doch: Transformation wohin bzw. wofür? Gesetzgebung kann nie Selbstzweck sein. Starre Produkte, Silos, Overhead, Kommando und Kontrolle mit dem Ziel maximaler Effizienz und Qualitätseinhaltung - die Logik aus der Vergangenheit trägt nur noch bedingt, wenn es auf Agilität, Innovation, Kundennähe bis zur Kokreation etc. ankommt. Im Rückblick hilft der Bio- und Chemie-LK: es steht die Zelle im Mittelpunkt. Am Ende ist es die Zelle im Netzwerk mit anderen Zellen das Fraktal, das Markt- und Innovations-Orientierung mit Komplexitätsfähigkeit kombiniert. Das ist in unserem Fall keine reine Theorie! Wir setzen vermehrt auf kundenzentrierte und autonome, kleine Einheiten (High-Performing Teams mit Ressourcen und Erfahrung), die sich über Plattformen miteinander verbinden und ein enormes Mass an Agilität aufweisen. Im EXO Ansatz schaffen sie als Nukleus-Teams neue Geschäftsmodelle (gemäss Dunbar Number). Gerade in diese Rolle wird künftig die DSGVO noch viel wichtiger werden.

Die Bedeutung von Beiräten in Familienunternehmen (Responsible Ownership) ist durch die DSGVO erneut gestiegen, um die Zukunftsfähigkeit und gute Governance zu gewährleisten. Nicht mehr das ewige Show-and-Tell, sondern das hartnäckige Ringen um Klarheit in den Antworten. Beiräte in jeglicher Form (Wirtschaftsausschuss, NextGen Club) erhalten eine coachende und beratende statt einer rein kontrollierende Rolle.

Wir wollen die digitale Zukunft nicht allein der IT überlassen - und nutzen interaktive Techniken der Zusammenarbeit und visueller Programmcode-Herstellung. Dazu binden wir Mitarbeitende ein und bilden sie an Scrum Methoden aus.

Vertrauensfragen haben eine Art Fin-de-Siécle-Gefühl geschaffen. Und eigentlich: ist das auch gut so. Die Singularität der Verantwortung ist kein einmaliges Ereignis, das uns noch bevorstünde - sie ist schon da und bedeutet, dass jede Landesgesellschaft (Gefira, Mölndal, Murcia, Roubaix et.al.) seine Beauftragten benennt und meldet. Vielleicht fällt es uns christlich geprägten Abendländlern schwerer als den Asiaten, den Personenschutz auf den ersten Platz der industriellen Evolution einzustufen.

Digital Cleaning

Die Menge an Informationen, die täglich auf unseren Rechnern und Smartphones landet, wird immer grösser – sowohl beruflich als auch privat. Effizientes Informationsmanagement für den Alltag - jederzeit und systemunabhängig auf Daten zugreifen - zahlreiche Tipps für hilfreiche Programme und Tools.

Konzeptioneller Datenschutz

Wir nutzen vorzugsweise die bestmögliche Verschlüsselungstechnik und Zugriffsschutz. Und zwar besonders beim manuellen Transport von Daten und Medien auf Datenträgern. Dazu zählt ein Datenträgerstift, welcher nach einer Anzahl an Fehlversuchen seine Inhalte rückstandsfrei löscht. So vermeiden wir die unbefugte Nutzung und Überspielung, wie auch die Zweitverwertung als Datenmedium. Datendiebstahl ist im wahrsten Sinne wert- und nutzlos......

Innovation Frei-Day

Wir widersprechen ausdrücklich der Nutzung und/oder Übermittlung unser hier genannten Kontaktdaten für kommerzielle Zwecke oder für die Markt- bzw. Meinungsforschung. Eine pauschale DSGVO-Datenschutzerklärung wird von der Kanzlei Hoesmann zur Verfügung gestellt und darf bei einer Verlinkung auf die Webseite der Kanzlei Hoesmann übernommen werden.

Niemand wird gezwungen, sich unsere Webangebote anzutun. Falls Ihnen dennoch daran etwas nicht passt, so bitten wir vor dem Einsatz von Rechtsmitteln um:

(a) Verwendung des gesunden Menschenverstandes,

(b) einen real-life-Spaziergang an frischer Luft ("offline"), oder

(c) Direktkontakt zu uns via e-Mail.

Trotzdem: wenn Sie einen Verweis auf Ihre eigene Webseite hier finden und damit nicht einverstanden sind oder eine (unsererseits nie beabsichtigte) Verletzung Ihrer Rechte bzw. Gefühle feststellen müssen, lassen Sie uns das bitte auf direktem Wege wissen und eine schnellstmögliche Korrektur wird erfolgen - herzlichen Dank.

ALLE DATEN LÖSCHEN? fragte das Display in den nächtlichen IT-Raum. Bei dem Dreck hier, warum nicht?, grunzte die Putzfrau. Klick.